विषयसूची:

वीडियो: जानकारी खोजने के कुछ अन्य तरीके क्या हैं?

2024 लेखक: Lynn Donovan | [email protected]. अंतिम बार संशोधित: 2023-12-15 23:47

अनुसंधान की विधियां। जानकारी प्राप्त करने के कई तरीके हैं। सबसे आम शोध विधियां हैं: साहित्य खोज, लोगों से बात करना, फोकस समूह , व्यक्तिगत साक्षात्कार , टेलीफोन सर्वेक्षण मेल सर्वेक्षण , ईमेल सर्वेक्षण , और इंटरनेट सर्वेक्षण . एक साहित्य खोज में सभी आसानी से उपलब्ध सामग्रियों की समीक्षा करना शामिल है।

इसके बाद, कोई यह भी पूछ सकता है कि कुछ खोज तकनीकें क्या हैं?

सामान्य खोज तकनीक

- सोशल मीडिया खोजें। सोशल मीडिया पर सर्च करने के लिए किसी शब्द के आगे @ लगाएं।

- एक मूल्य खोजें। एक नंबर के आगे $ लगाएं।

- हैशटैग खोजें। किसी शब्द के आगे # लगाएं।

- अपनी खोज से शब्दों को निकाल दो।

- सटीक मिलान खोजें।

- संख्याओं की एक सीमा के भीतर खोजें।

- खोजों को मिलाएं।

- एक विशिष्ट साइट खोजें।

दूसरे, उन्नत खोज तकनीकें क्या हैं? अधिकांश खोजें बहुत अधिक या बहुत कम रिकॉर्ड लौटाएंगी।

इसके बाद, इंटरनेट पर जानकारी खोजते समय आपको क्या करना चाहिए?

इंटरनेट पर आप जो चाहते हैं उसे खोजने के सात तरीके

- अपने खोज इंजन में बदलाव करें। खोज इंजन आपको सामग्री प्रदान करने के लिए लगभग 625 मिलियन सक्रिय वेबसाइटों के माध्यम से छाँटते हैं।

- विशिष्ट कीवर्ड का उपयोग करें।

- अपने खोज शब्दों को सरल बनाएं।

- कोटेशन मार्क्स का प्रयोग करें।

- अनुपयोगी शब्दों को हटा दें।

- ऑपरेटरों का उपयोग करके अपनी खोज को परिशोधित करें।

- खोज नुकसान से बचें।

मैं कैसे खोजूं इसमें शामिल होना चाहिए?

खोज परिणाम शामिल करना आवश्यक है AND ऑपरेटर द्वारा जुड़ी सभी शर्तें। गूगल में खोज , AND एक स्थान द्वारा निहित है (जब तक कि स्थान उद्धरणों के अंदर न हो)। खोज परिणाम कर सकते हैं शामिल OR ऑपरेटर द्वारा जुड़ी कोई भी शर्तें। Google या तो OR या |. को पहचानता है पाइप प्रतीक।

सिफारिश की:

क्या हम किसी अन्य स्कीमा के लिए स्नैपशॉट बना सकते हैं?

किसी अन्य उपयोगकर्ता के स्कीमा में एक स्नैपशॉट बनाने के लिए, आपके पास मास्टर टेबल पर कोई भी स्नैपशॉट सिस्टम विशेषाधिकार बनाने के साथ-साथ चयन विशेषाधिकार होना चाहिए। इसके अतिरिक्त, स्नैपशॉट का स्वामी स्नैपशॉट बनाने में सक्षम रहा होगा

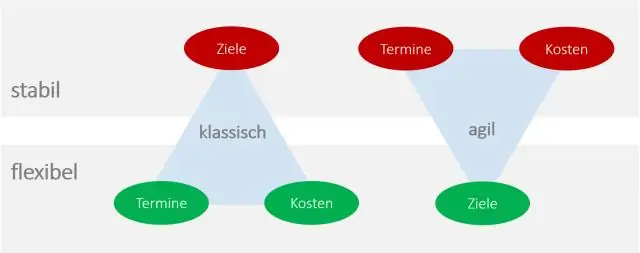

चुस्त परियोजना प्रबंधन के लिए कुछ तरीके क्या हैं जिनका उपयोग किया जा सकता है?

कुछ चुस्त विधियों में शामिल हैं: स्क्रम। कानबन। लीन (एलएन) डायनेमिक सिस्टम डेवलपमेंट मॉडल, (डीएसडीएम) एक्सट्रीम प्रोग्रामिंग (एक्सपी) क्रिस्टल। अनुकूली सॉफ्टवेयर विकास (एएसडी) चुस्त एकीकृत प्रक्रिया (एयूपी)

बाधाएं क्या हैं Oracle में प्रयुक्त कुछ बाधाओं की व्याख्या करती हैं?

Oracle बाधाओं को एप्लिकेशन में डेटा अखंडता को बनाए रखने के नियमों के रूप में परिभाषित किया गया है। ये नियम एक डेटाबेस तालिका के एक कॉलम पर लगाए गए हैं, ताकि तालिका के एक कॉलम की मूल व्यवहार परत को परिभाषित किया जा सके और उसमें प्रवाहित होने वाले डेटा की पवित्रता की जांच की जा सके।

क्रॉस डिवाइस ट्रैकिंग के कुछ तरीके क्या हैं?

बिंदुओं को जोड़ना: शीर्ष 3 क्रॉस-डिवाइस ट्रैकिंग विधियाँ 1) उपयोगकर्ता प्रमाणीकरण। उपयोगकर्ता प्रमाणीकरण एक नियतात्मक रणनीति है जो विभिन्न उपकरणों पर व्यवहार के बीच एक लिंक बनाने के लिए विशिष्ट पहचानकर्ता जैसे ग्राहक आईडी, लॉगिन या अन्य उपयोगकर्ता-विशिष्ट डेटा के उपयोग को नियोजित करती है। 2) चारदीवारी उद्यान विधि। 3) डिवाइस फ़िंगरप्रिंटिंग

सेक्सिस्ट भाषा के कुछ उदाहरण क्या हैं और उन उदाहरणों का क्या प्रभाव है?

सेक्सिस्ट भाषा के कुछ उदाहरण क्या हैं और उन उदाहरणों का क्या प्रभाव है? ए: सेक्सिस्ट भाषा के कुछ उदाहरणों के नाम होंगे, "अभिनेत्री", "व्यवसायी", "मछुआरे", "वेट्रेस"। उन्हें बहुत आक्रामक और भेदभावपूर्ण के रूप में प्राप्त किया जा सकता है