वीडियो: किस प्रकार के एल्गोरिदम को प्रेषक और रिसीवर को एक गुप्त कुंजी का आदान-प्रदान करने की आवश्यकता होती है जिसका उपयोग संदेशों की गोपनीयता सुनिश्चित करने के लिए किया जाता है?

2024 लेखक: Lynn Donovan | [email protected]. अंतिम बार संशोधित: 2023-12-15 23:47

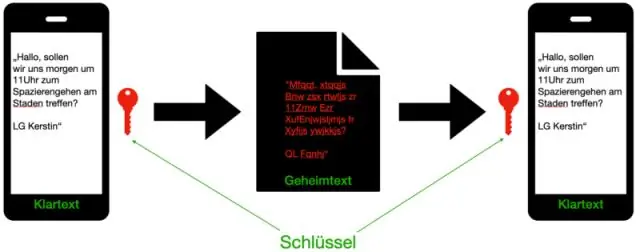

क्या एल्गोरिदम के प्रकार के लिए प्रेषक और रिसीवर को एक गुप्त कुंजी का आदान-प्रदान करने की आवश्यकता होती है जिसका उपयोग संदेशों की गोपनीयता सुनिश्चित करने के लिए किया जाता है ? व्याख्या: सममित एल्गोरिदम का उपयोग वही चाभी , ए गुप्त कुंजी , डेटा को एन्क्रिप्ट और डिक्रिप्ट करने के लिए। इस चाभी संचार होने से पहले पूर्व-साझा किया जाना चाहिए।

इसके अलावा, दिलचस्प ट्रैफ़िक की सुरक्षा के लिए एन्क्रिप्शन और हैशिंग प्रदान करने के लिए कौन से दो एल्गोरिदम IPsec नीति का हिस्सा हो सकते हैं?

NS आईपीसेक फ्रेमवर्क विभिन्न प्रोटोकॉल का उपयोग करता है और एल्गोरिदम प्रति प्रदान करना डेटा गोपनीयता, डेटा अखंडता, प्रमाणीकरण, और सुरक्षित कुंजी विनिमय। दो एल्गोरिदम वह कर सकते हैं एक के भीतर इस्तेमाल किया जा सकता है आईपीसेक नीति प्रति दिलचस्प यातायात की रक्षा करें एईएस हैं, जो एक है कूटलेखन प्रोटोकॉल, और SHA, जो कि a हैशिंग एल्गोरिथम.

इसके अलावा, कौन सा एल्गोरिदम डेटा गोपनीयता सुनिश्चित कर सकता है? हालांकि शास्त्रीय एन्क्रिप्शन एल्गोरिदम डेटा गोपनीयता सुनिश्चित करते हैं , वे दुर्भाग्य से क्लाउड को एन्क्रिप्टेड पर काम करने से रोकते हैं आंकड़े . स्पष्ट दृष्टिकोण सकता है सभी को एन्क्रिप्ट करें आंकड़े सुरक्षित एन्क्रिप्शन के साथ कलन विधि जैसे एईएस और इसे क्लाउड में स्टोर करें।

इसके संबंध में, ASA IPv4 ACL और IOS ipv4 ACLS में क्या अंतर है?

एएसए एसीएल हमेशा नाम दिया जाता है, जबकि आईओएस एसीएल हमेशा गिने जाते हैं। विभिन्न एएसए एसीएल एक इंटरफेस पर लागू किया जा सकता है में प्रवेश दिशा, जबकि केवल एक आईओएस एसीएल लागु कर सकते हे। एएसए एसीएल अंत में कोई अंतर्निहित इनकार नहीं है, जबकि आईओएस एसीएल करना।

सिक्योर कॉपी प्रोटोकॉल किस सेवा या प्रोटोकॉल पर निर्भर करता है यह सुनिश्चित करने के लिए कि सुरक्षित कॉपी ट्रांसफर अधिकृत उपयोगकर्ताओं से है?

सुरक्षित प्रतिलिपि प्रोटोकॉल ( एससीपी ) उपयोग किया जाता है सुरक्षित रूप से कॉपी करें IOS छवियों और कॉन्फ़िगरेशन फ़ाइलों को a एससीपी सर्वर। इसे करने के लिए, एससीपी होगा से एसएसएच कनेक्शन का उपयोग करें उपयोगकर्ताओं एएए के माध्यम से प्रमाणित।

सिफारिश की:

रेडिस में एक कुंजी से समाप्ति को हटाने के लिए किस कमांड का उपयोग किया जाता है?

Redis Keys Commands Sr.No Command & Description 10 PERSIST key key से एक्सपायरी को हटाता है। 11 PTTL कुंजी मिलीसेकंड में कुंजी समाप्ति में शेष समय प्राप्त करती है। 12 TTL key को चाबियों की समाप्ति में शेष समय मिलता है। 13 रैंडमकी रेडिस से एक यादृच्छिक कुंजी लौटाता है

Hadoop क्लस्टर के पूरी तरह से वितरित मोड को सेटअप करने के लिए कौन सी महत्वपूर्ण कॉन्फ़िगरेशन फ़ाइलें संपादित करने की आवश्यकता है जिन्हें संपादित करने की आवश्यकता है?

Hadoop के पूरी तरह से वितरित मोड को सेटअप करने के लिए जिन कॉन्फ़िगरेशन फ़ाइलों को अद्यतन करने की आवश्यकता है, वे हैं: Hadoop-env.sh। कोर-साइट। एक्सएमएल. एचडीएफएस-साइट. एक्सएमएल. मैपरेड-साइट। एक्सएमएल. परास्नातक। गुलाम

संदेशों को एन्क्रिप्ट और डिक्रिप्ट करने के लिए किस कुंजी का उपयोग किया जाता है?

असममित क्रिप्टोग्राफी, जिसे सार्वजनिक कुंजी क्रिप्टोग्राफी के रूप में भी जाना जाता है, डेटा को एन्क्रिप्ट और डिक्रिप्ट करने के लिए सार्वजनिक और निजी कुंजी का उपयोग करता है। कुंजियाँ केवल बड़ी संख्याएँ हैं जिन्हें एक साथ जोड़ा गया है लेकिन समान (असममित) नहीं हैं। जोड़ी में एक कुंजी सभी के साथ साझा की जा सकती है; इसे सार्वजनिक कुंजी कहा जाता है

सममित कुंजी विनिमय के लिए किस असममित एन्क्रिप्शन एल्गोरिथ्म का उपयोग किया जाता है?

सबसे व्यापक रूप से इस्तेमाल किया जाने वाला सममित एल्गोरिथ्म AES-128, AES-192 और AES-256 है। सममित कुंजी एन्क्रिप्शन का मुख्य नुकसान यह है कि इसमें शामिल सभी पक्षों को डेटा को डिक्रिप्ट करने से पहले डेटा को एन्क्रिप्ट करने के लिए उपयोग की जाने वाली कुंजी का आदान-प्रदान करना पड़ता है।

राउटर को बूट करने के लिए किस प्रकार की मेमोरी की आवश्यकता होती है?

आम तौर पर सिस्को राउटर (और स्विच) में चार प्रकार की मेमोरी होती है: रीड-ओनली मेमोरी (ROM): ROM राउटर के बूटस्ट्रैप स्टार्टअप प्रोग्राम, ऑपरेटिंग सिस्टम सॉफ्टवेयर और पावर-ऑन डायग्नोस्टिक टेस्ट प्रोग्राम (POST) को स्टोर करता है। फ्लैश मेमोरी: आम तौर पर "फ्लैश" के रूप में जाना जाता है, आईओएस छवियों को यहां आयोजित किया जाता है