विषयसूची:

2024 लेखक: Lynn Donovan | [email protected]. अंतिम बार संशोधित: 2023-12-15 23:47

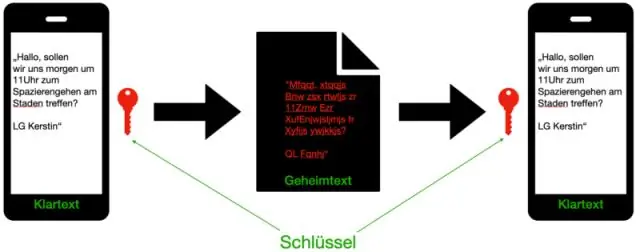

असममित क्रिप्टोग्राफी, जिसे के रूप में भी जाना जाता है सार्वजनिक कुंजी क्रिप्टोग्राफी , डेटा को एन्क्रिप्ट और डिक्रिप्ट करने के लिए सार्वजनिक और निजी कुंजियों का उपयोग करता है। कुंजियाँ केवल बड़ी संख्याएँ हैं जिन्हें एक साथ जोड़ा गया है लेकिन समान (असममित) नहीं हैं। जोड़ी में एक कुंजी सभी के साथ साझा की जा सकती है; इसे कहा जाता है सार्वजनिक कुंजी.

इसे ध्यान में रखते हुए, आप कैसे एन्क्रिप्ट और डिक्रिप्ट करते हैं?

सारांश

- संचार के दौरान डेटा को सुरक्षित और संरक्षित करने के लिए क्रिप्टोग्राफी का उपयोग किया जाता है।

- एन्क्रिप्शन एक ऐसी प्रक्रिया है जो मूल जानकारी को एक अपरिचित रूप में बदल देती है।

- डिक्रिप्शन एन्कोडेड/एन्क्रिप्टेड डेटा को एक ऐसे रूप में परिवर्तित करने की प्रक्रिया है जो मानव या कंप्यूटर द्वारा पठनीय और समझ में आता है।

कोई यह भी पूछ सकता है कि मैं एन्क्रिप्टेड संदेश कैसे पढ़ूं? टेक्स्टपैड के माध्यम से एन्क्रिप्टेड टेक्स्ट संदेशों को कैसे पढ़ें

- टेक्स्टपैड लॉन्च करें और प्रोग्राम में एन्क्रिप्टेड संदेश खोलें।

- "Ctrl-A" कुंजियों को दबाकर संदेश के संपूर्ण पाठ का चयन करें।

- उपयुक्त एन्क्रिप्शन सॉफ्टवेयर खोलें।

- पासफ़्रेज़ या पासवर्ड दर्ज करें जो मूल रूप से संदेश को एन्क्रिप्ट करने के लिए उपयोग किया गया था।

- "डिक्रिप्ट" बटन पर क्लिक करें।

इसे ध्यान में रखते हुए, एन्क्रिप्शन के लिए किस कुंजी का उपयोग किया जाता है?

जनता में चाभी , दो चाबियों का उपयोग किया जाता है एक एन्क्रिप्शन के लिए कुंजी का उपयोग किया जाता है और दुसरी कुंजी का उपयोग किया जाता है डिक्रिप्शन के लिए। एक चाभी (सह लोक key) एन्क्रिप्ट करने के लिए प्रयोग किया जाता है सादा पाठ इसे सिफर पाठ और दूसरे में बदलने के लिए चाभी (निजी कुंजी) का उपयोग किया जाता है संदेश को पढ़ने के लिए सिफर टेक्स्ट को डिक्रिप्ट करने के लिए रिसीवर द्वारा।

मैं सार्वजनिक कुंजी के साथ किसी संदेश को कैसे एन्क्रिप्ट करूं?

सामग्री को एन्क्रिप्ट करने के लिए GPG का उपयोग कैसे करें

- सुनिश्चित करें कि सब कुछ एक फ़ाइल में है।

- (वैकल्पिक) अपनी निजी कुंजी का उपयोग करके फ़ाइल पर हस्ताक्षर करें।

- प्राप्तकर्ता की सार्वजनिक कुंजी का उपयोग करके फ़ाइल को एन्क्रिप्ट करें।

- एन्क्रिप्टेड फ़ाइल और (वैकल्पिक रूप से) हस्ताक्षर दूसरे व्यक्ति को भेजें।

- संदेश का प्राप्तकर्ता अपनी निजी कुंजी का उपयोग करके एन्क्रिप्टेड फ़ाइल को डिक्रिप्ट करेगा।

सिफारिश की:

SQL सर्वर में सभी टेबल नामों को प्रदर्शित करने के लिए किस क्वेरी का उपयोग किया जाता है?

सभी तालिका नामों को खोजने के दो तरीके हैं, पहला "शो" कीवर्ड का उपयोग करके और दूसरा क्वेरी INFORMATION_SCHEMA द्वारा है

किस प्रकार के एल्गोरिदम को प्रेषक और रिसीवर को एक गुप्त कुंजी का आदान-प्रदान करने की आवश्यकता होती है जिसका उपयोग संदेशों की गोपनीयता सुनिश्चित करने के लिए किया जाता है?

किस प्रकार के एल्गोरिदम को प्रेषक और रिसीवर को एक गुप्त कुंजी का आदान-प्रदान करने की आवश्यकता होती है जिसका उपयोग संदेशों की गोपनीयता सुनिश्चित करने के लिए किया जाता है? व्याख्या: सममित एल्गोरिदम डेटा को एन्क्रिप्ट और डिक्रिप्ट करने के लिए एक ही कुंजी, एक गुप्त कुंजी का उपयोग करते हैं। संचार होने से पहले इस कुंजी को पहले से साझा किया जाना चाहिए

रेडिस में एक कुंजी से समाप्ति को हटाने के लिए किस कमांड का उपयोग किया जाता है?

Redis Keys Commands Sr.No Command & Description 10 PERSIST key key से एक्सपायरी को हटाता है। 11 PTTL कुंजी मिलीसेकंड में कुंजी समाप्ति में शेष समय प्राप्त करती है। 12 TTL key को चाबियों की समाप्ति में शेष समय मिलता है। 13 रैंडमकी रेडिस से एक यादृच्छिक कुंजी लौटाता है

समस्या पैदा करने वाले ड्राइवर की पहचान करने के लिए किस विंडोज टूल का उपयोग किया जा सकता है?

विंडोज 2000 के बाद से विंडोज के हर संस्करण में शामिल ड्राइवर सत्यापनकर्ता उपकरण का उपयोग कई ड्राइवर समस्याओं का पता लगाने और उनका निवारण करने के लिए किया जाता है जो सिस्टम भ्रष्टाचार, विफलताओं या अन्य अप्रत्याशित व्यवहार के कारण जाने जाते हैं।

सममित कुंजी विनिमय के लिए किस असममित एन्क्रिप्शन एल्गोरिथ्म का उपयोग किया जाता है?

सबसे व्यापक रूप से इस्तेमाल किया जाने वाला सममित एल्गोरिथ्म AES-128, AES-192 और AES-256 है। सममित कुंजी एन्क्रिप्शन का मुख्य नुकसान यह है कि इसमें शामिल सभी पक्षों को डेटा को डिक्रिप्ट करने से पहले डेटा को एन्क्रिप्ट करने के लिए उपयोग की जाने वाली कुंजी का आदान-प्रदान करना पड़ता है।