विषयसूची:

वीडियो: पोर्ट स्कैनिंग करने के लिए आप किन उपकरणों का उपयोग कर सकते हैं?

2024 लेखक: Lynn Donovan | [email protected]. अंतिम बार संशोधित: 2024-01-18 08:24

आइए infosec क्षेत्र में उपयोग किए जाने वाले शीर्ष पांच सबसे लोकप्रिय पोर्ट स्कैनर टूल देखें।

- नमापा . नमापा के लिए खड़ा है " नेटवर्क मैपर ", यह इतिहास में सबसे लोकप्रिय नेटवर्क डिस्कवरी और पोर्ट स्कैनर है।

- यूनिकॉर्नस्कैन . यूनिकॉर्नस्कैन के बाद दूसरा सबसे लोकप्रिय मुफ्त पोर्ट स्कैनर है नमापा .

- गुस्से में आईपी स्कैन।

- नेटकैट .

- ज़ेनमैप .

बस इतना ही, निम्न में से कौन सा टूल पोर्ट स्कैन कर सकता है?

नेटवर्क प्रशासक के लिए 8 पोर्ट स्कैनर उपकरण

- 1TCP पोर्ट स्कैनर।

- 2एनएमएपी।

- 3नेटकैट।

- 4पोर्ट प्राधिकरण।

- 5 उन्नत पोर्ट स्कैनर।

- एमआईटीईसी द्वारा 6नेटवर्क स्कैनर।

- 7पोर्टक्यूरीयूआई।

- 8नेटस्कैन टूल्स।

इसी तरह, पोर्ट स्कैनर कैसे काम करता है? ए पोर्ट स्कैनर ओपन के लिए सर्वर या होस्ट की जांच करने के लिए डिज़ाइन किया गया एक एप्लिकेशन है बंदरगाहों . इस तरह के एप्लिकेशन का उपयोग प्रशासकों द्वारा अपने नेटवर्क की सुरक्षा नीतियों को सत्यापित करने के लिए और हमलावरों द्वारा होस्ट पर चलने वाली नेटवर्क सेवाओं की पहचान करने और कमजोरियों का फायदा उठाने के लिए किया जा सकता है।

यह भी जानिए, मैं स्कैन करने के लिए पोर्ट कैसे खोलूं?

PortQry.exe आपको इसकी अनुमति देता है खुले बंदरगाहों को स्कैन करें स्थानीय या दूरस्थ होस्ट पर। एक बार जब आप अपनी मशीन पर portqry.exe डाउनलोड और निकाल लेते हैं, खोलना एक कमांड प्रॉम्प्ट, और निष्पादन योग्य फ़ोल्डर से दिए गए पैरामीटर के बाद portqry.exe टाइप करें।

पोर्ट स्कैनिंग का कौन सा तरीका सबसे लोकप्रिय है?

सामान्य बुनियादी पोर्ट स्कैनिंग तकनीक

- पिंग स्कैन। पिंग स्कैन का उपयोग पूरे नेटवर्क ब्लॉक या एकल लक्ष्य को देखने के लिए किया जाता है ताकि यह देखा जा सके कि लक्ष्य जीवित है या नहीं।

- टीसीपी हाफ-ओपन। यह शायद पोर्ट स्कैन का सबसे आम प्रकार है।

- टीसीपी कनेक्ट।

- यूडीपी।

- चुपके स्कैनिंग - नल, फिन, एक्स-मास।

सिफारिश की:

एपीआई विकास के लिए आप किन उपकरणों का उपयोग करते हैं?

रेस्टलेट स्टूडियो, स्वैगर, एपीआई ब्लूप्रिंट, रैमएल और एपियरी कुछ ऐसे प्लेटफॉर्म और टूल हैं जिनका उपयोग दुनिया भर में विकास टीमों द्वारा स्वचालित मॉक-अप और दस्तावेज़ एपीआई के माध्यम से डिजाइन, विकास, परीक्षण के लिए किया जाता है, जो तीसरे पक्ष के लिए उत्पाद प्रोग्रामिंग की सुविधा प्रदान करता है और उत्पन्न करता है। राजस्व

YouTubers किन प्रोग्रामों को संपादित करने के लिए उपयोग करते हैं?

YouTube वीडियो संपादन के लिए उपयोग किए जाने वाले शीर्ष तीन प्रोग्राम हैं iMovie, Adobe Premiere Pro CC, और Final Cut ProX

IoT उपकरणों को होम नेटवर्क से जोड़ने के लिए किन दो उपकरणों का उपयोग किया जाता है?

इंटरनेट ऑफ थिंग्स (IoT) उपकरणों को होम नेटवर्क से कनेक्ट करने के लिए आप बहुत से उपकरणों का उपयोग कर सकते हैं। उनमें से दो में राउटर और IoT गेटवे शामिल हैं

वेबसाइट रैंकिंग को ऑप्टिमाइज़ करने के लिए अपने कीवर्ड का उपयोग करने के लिए कौन से क्षेत्र हैं?

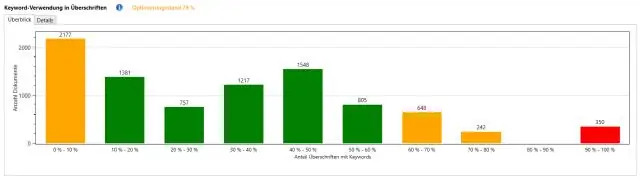

आपकी सामग्री में SEO कीवर्ड के उपयोग को अनुकूलित करने के लिए सबसे महत्वपूर्ण स्थानों में से एक है। बेहतर वेब पेज रैंकिंग के लिए, आपको निम्नलिखित क्षेत्रों में कीवर्ड का उपयोग करना चाहिए: वेबसाइट URL में कीवर्ड। वेबसाइट शीर्षक में कीवर्ड। मेटा टैग में कीवर्ड। वेब पेज सामग्री में कीवर्ड। बॉडी टेक्स्ट में कीवर्ड घनत्व। सुर्खियों में कीवर्ड

मोबाइल उपकरणों पर डेटा सुरक्षित करने के लिए किसका उपयोग किया जाता है?

छह चरणों में अपने मोबाइल डिवाइस को कैसे सुरक्षित करें मजबूत पासवर्ड/बायोमेट्रिक्स का उपयोग करें। बायोमेट्रिक सुविधाओं के साथ मजबूत पासवर्ड, जैसे कि फिंगरप्रिंट प्रमाणीकरणकर्ता, अनधिकृत पहुंच को लगभग असंभव बना देते हैं। सुनिश्चित करें कि सार्वजनिक या मुफ्त वाई-फाई सुरक्षित है। वीपीएन का उपयोग करें। अपने डिवाइस को एन्क्रिप्ट करें। एक एंटीवायरस एप्लिकेशन इंस्टॉल करें। नवीनतम सॉफ़्टवेयर में अपडेट करें