विषयसूची:

- यहां 2019 के सबसे बड़े डेटा उल्लंघनों के साथ-साथ अपने खातों को सुरक्षित रखने के टिप्स भी दिए गए हैं।

वीडियो: कितने डेटा उल्लंघन हैं?

2024 लेखक: Lynn Donovan | [email protected]. अंतिम बार संशोधित: 2023-12-15 23:47

डेटा उल्लंघनों संख्या और प्रभाव में बड़े हो गए हैं

2014 में, 783 डेटा उल्लंघनों रिपोर्ट किए गए, कम से कम 85.61 मिलियन कुल रिकॉर्ड उजागर हुए, जो 2005 से लगभग 500 प्रतिशत की वृद्धि का प्रतिनिधित्व करते हैं। यह संख्या तीन वर्षों में दोगुनी से अधिक 1, 579 ने रिपोर्ट की उल्लंघनों 2017 में।

इस तरह 2019 में कितने डेटा ब्रीच हुए?

डेटा उल्लंघनों में रिकॉर्ड गति से दौड़े हैं 2019 . वर्ष की पहली छमाही के लिए इन आँकड़ों पर विचार करें: 3, 800: सार्वजनिक रूप से प्रकट की गई संख्या उल्लंघनों . 4.1 बिलियन: उजागर किए गए रिकॉर्ड की संख्या।

इसके अलावा, डेटा उल्लंघन की संभावना क्या है? औसत संभावना कि एक संगठन अनुभव करेगा a डेटा भंग पोनमोन इंस्टीट्यूट और आईबीएम सिक्योरिटी ग्लोबल सर्वे के अनुसार, पिछले साल के 25.6 प्रतिशत की तुलना में बढ़कर 27.7 प्रतिशत हो गया है।

इसी तरह, लोग पूछते हैं कि 2018 में कितने डेटा उल्लंघन हुए?

6, 500. से अधिक डेटा उल्लंघन थे में सूचना दी 2018 , रिस्क बेस्ड की एक नई रिपोर्ट सुरक्षा दिखाता है। NS उल्लंघनों , दोनों बड़े और छोटे, थे 31 दिसंबर के माध्यम से रिपोर्ट किया गया, 2018 - 6,728. से 3.2% की गिरावट को चिह्नित करते हुए उल्लंघनों 2017 में रिपोर्ट किया गया और इसे के लिए दूसरा सबसे सक्रिय वर्ष बना दिया डेटा उल्लंघनों रिकॉर्ड पर।

नवीनतम डेटा उल्लंघन क्या है?

यहां 2019 के सबसे बड़े डेटा उल्लंघनों के साथ-साथ अपने खातों को सुरक्षित रखने के टिप्स भी दिए गए हैं।

- जिंगा।

- डबस्मैश। हैक किए गए रिकॉर्ड की संख्या: 161.5 मिलियन।

- एक राजधानी। हैक किए गए रिकॉर्ड की संख्या: 100 मिलियन।

- हौज़। हैक किए गए रिकॉर्ड की संख्या: 48.9 मिलियन।

- क्वेस्ट डायग्नोस्टिक्स। हैक किए गए रिकॉर्ड की संख्या: 11.9 मिलियन।

सिफारिश की:

Yahoo उल्लंघन से कितने लोग प्रभावित हुए?

सितंबर 2016 में रिपोर्ट किया गया पहला घोषित उल्लंघन, 2014 के अंत में हुआ था, और 500 मिलियन से अधिक Yahoo! उपयोगकर्ता खाते

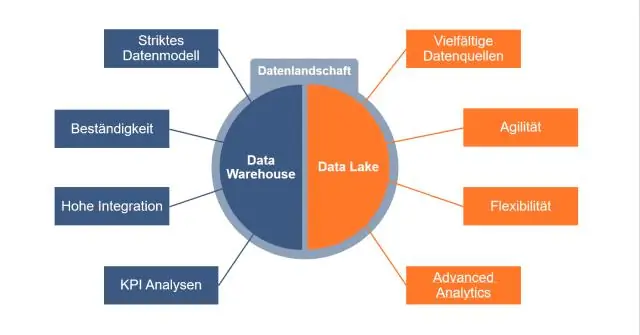

डेटा वेयरहाउस में कितने समय तक डेटा स्टोर किया जा सकता है?

10 वर्ष नतीजतन, डेटा वेयरहाउस में डेटा कैसे संग्रहीत किया जाता है? आंकड़े आम तौर पर है डेटा वेयरहाउस में संग्रहीत एक अर्क, ट्रांसफॉर्म और लोड (ETL) प्रक्रिया के माध्यम से, जहां स्रोत से जानकारी निकाली जाती है, उच्च गुणवत्ता में बदल जाती है आंकड़े और फिर a.

सुरक्षा उल्लंघन कैसे होते हैं?

एक सुरक्षा उल्लंघन तब होता है जब एक घुसपैठिया किसी संगठन के संरक्षित सिस्टम और डेटा तक अनधिकृत पहुंच प्राप्त करता है। साइबर अपराधी या दुर्भावनापूर्ण एप्लिकेशन प्रतिबंधित क्षेत्रों तक पहुंचने के लिए सुरक्षा तंत्र को दरकिनार कर देते हैं। एक सुरक्षा उल्लंघन एक प्रारंभिक चरण का उल्लंघन है जिससे सिस्टम क्षति और डेटा हानि जैसी चीजें हो सकती हैं

कॉलम ओरिएंटेड डेटा स्टोरेज, रो ओरिएंटेड डेटा स्टोरेज की तुलना में डिस्क पर डेटा एक्सेस को तेज क्यों बनाता है?

कॉलम ओरिएंटेड डेटाबेस (उर्फ कॉलमर डेटाबेस) विश्लेषणात्मक वर्कलोड के लिए अधिक उपयुक्त हैं क्योंकि डेटा फॉर्मेट (कॉलम फॉर्मेट) खुद को तेजी से क्वेरी प्रोसेसिंग - स्कैन, एग्रीगेशन आदि के लिए उधार देता है। दूसरी ओर, रो ओरिएंटेड डेटाबेस एक सिंगल रो (और इसके सभी) को स्टोर करते हैं। कॉलम) लगातार

एक बाइट में कितने बिट होते हैं एक बाइट में कितने निबल होते हैं?

बाइनरी नंबर में प्रत्येक 1 या 0 को बिट कहा जाता है। वहां से, 4 बिट्स के समूह को निबल कहा जाता है, और 8-बिट्स एक बाइट बनाता है। बाइनरी में काम करते समय बाइट्स एक बहुत ही सामान्य चर्चा है