विषयसूची:

वीडियो: निम्नलिखित में से कौन खतरे के शिकार के लाभ हैं?

2024 लेखक: Lynn Donovan | [email protected]. अंतिम बार संशोधित: 2023-12-15 23:47

खतरा शिकार कई लाभ प्रदान करता है, जिनमें शामिल हैं:

- उल्लंघनों और उल्लंघन के प्रयासों में कमी;

- कम हमले वाले वैक्टर के साथ एक छोटी हमले की सतह;

- प्रतिक्रिया की गति और सटीकता में वृद्धि; तथा।

- आपके पर्यावरण की सुरक्षा में मापने योग्य सुधार।

उसके बाद, थ्रेट हंटर्स क्या करते हैं?

साइबर धमकी देने वाले सूचना सुरक्षा पेशेवर हैं जो सक्रिय रूप से और पुनरावृत्त रूप से उन्नत का पता लगाते हैं, अलग करते हैं और बेअसर करते हैं धमकी जो स्वचालित सुरक्षा समाधानों से बचते हैं। साइबर धमकी देने वाले तेजी से बढ़ते साइबर का एक अभिन्न अंग है धमकी खुफिया उद्योग।

ऊपर के अलावा, शिकार के हमलों का एक सक्रिय तरीका है? सक्रिय धमकी शिकार करना की प्रक्रिया है पूरी सक्रियता पारंपरिक नियम- या हस्ताक्षर-आधारित सुरक्षा नियंत्रण से बचने वाले उन्नत साइबर खतरों का पता लगाने और उनका जवाब देने के लिए नेटवर्क या डेटासेट के माध्यम से खोज करना।

यह भी जानिए, आप कैसे शुरू करते हैं थ्रेट हंटिंग?

खतरे का शिकार कैसे करें

- आंतरिक बनाम आउटसोर्स।

- उचित योजना के साथ शुरुआत करें।

- जांच करने के लिए एक विषय का चयन करें।

- एक परिकल्पना का विकास और परीक्षण करें।

- जानकारी एकत्र।

- डेटा व्यवस्थित करें।

- नियमित कार्यों को स्वचालित करें।

- अपने प्रश्न का उत्तर प्राप्त करें और कार्रवाई की योजना बनाएं।

निम्नलिखित में से कौन सा खतरा मॉडलिंग के पहलू हैं?

खतरे मॉडलिंग के माध्यम से आपके सिस्टम को सुरक्षित करने के लिए यहां 5 चरण दिए गए हैं।

- चरण 1: सुरक्षा उद्देश्यों की पहचान करें।

- चरण 2: संपत्ति और बाहरी निर्भरता की पहचान करें।

- चरण 3: विश्वास क्षेत्रों की पहचान करें।

- चरण 4: संभावित खतरों और कमजोरियों की पहचान करें।

- चरण 5: दस्तावेज़ खतरा मॉडल।

सिफारिश की:

भाषण में दृश्य सहायता का उपयोग करने का निम्नलिखित में से कौन सा लाभ है?

आपके भाषणों में दृश्य सहायता का उपयोग करने के प्रमुख लाभ यह हैं कि वे दर्शकों की रुचि को बढ़ाते हैं, वक्ता से ध्यान हटाते हैं, और वक्ता को समग्र रूप से प्रस्तुति में अधिक आत्मविश्वास देते हैं।

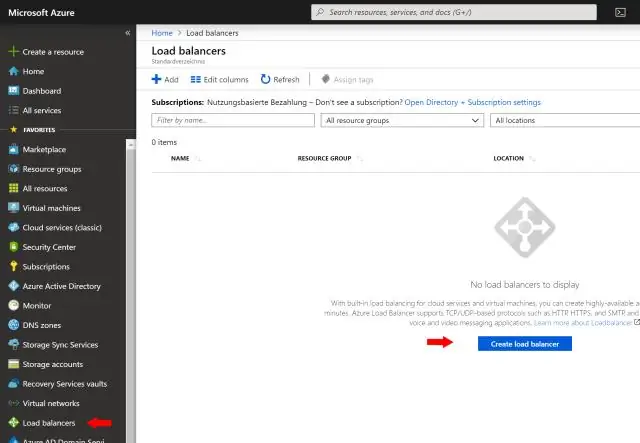

निम्नलिखित में से कौन लोड बैलेंसर प्रकार हैं?

लोड बैलेंसर प्रकार। इलास्टिक लोड बैलेंसिंग निम्न प्रकार के लोड बैलेंसर्स का समर्थन करता है: एप्लिकेशन लोड बैलेंसर्स, नेटवर्क लोड बैलेंसर्स और क्लासिक लोड बैलेंसर्स। अमेज़ॅन ईसीएस सेवाएं किसी भी प्रकार के लोड बैलेंसर का उपयोग कर सकती हैं। एप्लिकेशन लोड बैलेंसर्स का उपयोग HTTP/HTTPS (या लेयर 7) ट्रैफिक को रूट करने के लिए किया जाता है

निम्नलिखित में से कौन सरोगेट कुंजी के लाभ का प्रतिनिधित्व करता है?

एक सरोगेट कुंजी एक अद्वितीय, डीबीएमएस द्वारा आपूर्ति की गई पहचानकर्ता है जिसका उपयोग किसी संबंध की प्राथमिक कुंजी के रूप में किया जाता है। इसके फायदे हैं: (1) वे तालिका के भीतर अद्वितीय हैं और कभी नहीं बदलते हैं। (2) वे तब असाइन किए जाते हैं जब पंक्ति बनाई जाती है और जब पंक्ति हटा दी जाती है तो नष्ट हो जाती है

निम्नलिखित में से कौन चुंबकीय हार्ड ड्राइव पर सॉलिड स्टेट ड्राइव का लाभ है?

एचडीडी एसएसडी की तुलना में काफी सस्ता है, खासकर 1 टीबी से अधिक ड्राइव के लिए। SSD में कोई गतिमान भाग नहीं होता है। यह डेटा स्टोर करने के लिए फ्लैश मेमोरी का उपयोग करता है, जो एचडीडी पर बेहतर प्रदर्शन और विश्वसनीयता प्रदान करता है। एचडीडी में चलने वाले हिस्से और चुंबकीय प्लेटर होते हैं, जिसका अर्थ है कि जितना अधिक उपयोग वे प्राप्त करते हैं, उतनी ही तेज़ी से वे खराब हो जाते हैं और विफल हो जाते हैं

निम्नलिखित में से कौन से दो वीपीएन के लाभ हैं?

लेकिन "कंप्यूटर संचार का निजी दायरा" बनाने की भूमिका के अलावा, वीपीएन तकनीक के कई अन्य फायदे हैं: बढ़ी हुई सुरक्षा। रिमोट कंट्रोल। फ़ाइलें बाटें। ऑनलाइन गुमनामी। वेबसाइटों को अनब्लॉक करें और फ़िल्टर को बायपास करें। आईपी पता बदलें। बेहतर प्रदर्शन। लागत घटाएं