पायथन कई एथिकल हैकर्स की पसंद की प्रोग्रामिंग भाषा है। दरअसल, साइबर सिक्योरिटी करियर में उन्नति के लिए पायथन का एक अच्छा हैंडल आवश्यक माना जाता है। मुख्य ड्रॉ में से एक यह है कि आपको उपयोग में आसान पैकेज में शक्तिशाली भाषा मिलती है

गैर-पंख वाले कार्यकर्ता जो कॉलोनी का रखरखाव करते हैं और कॉलोनी के भोजन के लिए चारा बनाते हैं। दीमक पंख वाली सवर्ण जाति के ही पंख होते हैं

जवाब न है। अपने Amazon Fire TV स्टिक को जेलब्रेक करना या हैक करना या अनलॉक करना निश्चित रूप से अवैध नहीं है। यह पूरी तरह से कानूनी है क्योंकि यह आपकी निजी संपत्ति है

सामान्य नाम (सीएन) विशेषता एक प्रविष्टि के नाम को संदर्भित करती है (यानी व्यक्ति (इकाई | वस्तु) नाम) जिसके लिए आप पूछताछ कर रहे हैं। इसमें DisplayName फ़ील्ड शामिल है

चेहरे की विशेषताओं को समायोजित और अतिरंजित करें फ़ोटोशॉप में एक छवि खोलें, और एक परत का चयन करें जिसमें चेहरे की एक तस्वीर हो। लिक्विफाई विंडो में, फेस-अवेयर लिक्विड के बाईं ओर त्रिकोण पर क्लिक करें। वैकल्पिक रूप से, आप फेस-अवेयर लिक्विड में चेहरे की विशेषताओं पर सीधे क्लिक करके और खींचकर समायोजन कर सकते हैं

जब लाइसेंस समाप्त हो जाता है, तो वीम बैकअप और प्रतिकृति लाइसेंस प्रकार के आधार पर निम्नलिखित तरीके से व्यवहार करती है: मूल्यांकन और एनएफआर लाइसेंस: वीम बैकअप और प्रतिकृति कार्यभार को संसाधित करना बंद कर देगी। सशुल्क लाइसेंस: वीम बैकअप और प्रतिकृति छूट अवधि में बदल जाएगी

Pg_dump PostgreSQL डेटाबेस का बैकअप लेने के लिए एक उपयोगिता है। यह लगातार बैकअप बनाता है, भले ही डेटाबेस को समवर्ती रूप से उपयोग किया जा रहा हो। pg_dump डेटाबेस (पाठकों या लेखकों) तक पहुँचने वाले अन्य उपयोगकर्ताओं को ब्लॉक नहीं करता है। डंप स्क्रिप्ट या संग्रह फ़ाइल स्वरूपों में आउटपुट हो सकते हैं। ऐसी स्क्रिप्ट से पुनर्स्थापित करने के लिए, इसे psql पर फ़ीड करें

यूनिक्स (/ juːn?ks/; ट्रेडमार्कएडसयूनिक्स) मल्टीटास्किंग, मल्टीयूजर कंप्यूटर ऑपरेटिंग सिस्टम का एक परिवार है जो मूल एटी एंड ट्यूनिक्स से प्राप्त होता है, विकास 1970 के दशक में केन थॉम्पसन, डेनिस रिची और अन्य द्वारा बेललैब्स रिसर्च सेंटर में शुरू हुआ था।

अनुप्रयोग प्रक्रिया सामग्री। जब कोई विक्रेता किसी वेबसाइट पर सॉफ़्टवेयर होस्ट करता है और आपको अपने डिवाइस पर सॉफ़्टवेयर स्थापित करने की आवश्यकता नहीं होती है, तो इसे इस रूप में जाना जाता है: एक सेवा के रूप में सॉफ़्टवेयर। एक कंपनी बग का परीक्षण करने के लिए जल्दी रिलीज कर रही है

निर्णय लेने में आपकी सहायता के लिए, यहां वर्तमान में सबसे लोकप्रिय लिनक्स डेस्कटॉप हैं, कम से कम सबसे अनुकूलन योग्य: केडीई की व्यवस्था करें। दालचीनी। दोस्त। सूक्ति एक्सएफसीई Xfce एक क्लासिक डेस्कटॉप है, जिसका उद्देश्य गति और उपयोगिता के बीच संतुलन बनाना है। एलएक्सडीई। डिज़ाइन के अनुसार, LXDE में बहुत कम अनुकूलन हैं। एकता। एकता उबंटू का डेस्कटॉप डिफ़ॉल्ट है

उत्तर: ए: उत्तर: ए: नहीं, मैकस्टोगेट वायरस के लिए यह संभव नहीं है, लेकिन वे मैलवेयर के अन्य रूप प्राप्त कर सकते हैं। इसे बहुत अच्छी समीक्षा मिलती है और यह मैक के लिए सबसे अधिक प्रमाणित एंटी-मैलवेयर सॉफ़्टवेयर के बारे में है

टाइप एलोकेशन कोड (टीएसी) 15-अंकीय IMEI और 16-अंकीय IMEISV कोड का प्रारंभिक आठ-अंकीय भाग है जिसका उपयोग विशिष्ट रूप से वायरलेस उपकरणों की पहचान करने के लिए किया जाता है। TypeAllocationCode GSM, UMTS या अन्य IMEI-employingwirelessnetwork पर उपयोग के लिए वायरलेस टेलीफोन के एक विशेष मॉडल (और अक्सर संशोधन) की पहचान करता है

फिटबिट फ्लेक्स 2 को कैसे रीसेट करें अपने फ्लेक्स 2 को रिस्टबैंड से निकालें और इसे चार्जिंग केबल में प्लग करें। चार्जिंग केबल पर बटन का पता लगाएँ। इसे पांच सेकंड के भीतर तीन बार दबाएं। जब आपके ट्रैकर की सभी लाइटें एक ही समय में चमकती हैं, तो आपका फिटबिट फ्लेक्स 2 फिर से चालू हो जाता है

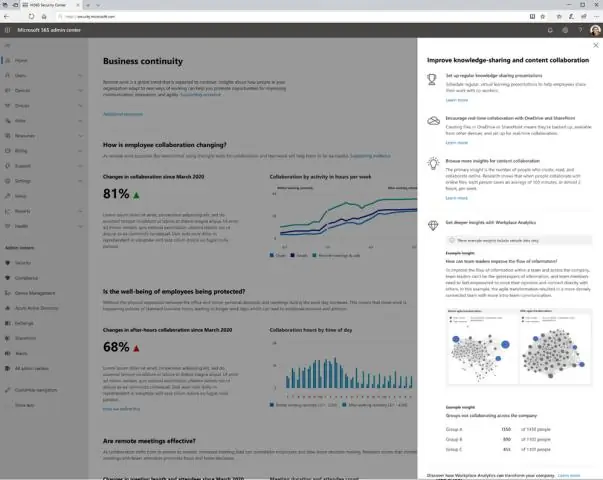

बिग डेटा एनालिटिक्स अक्सर सूचनाओं को उजागर करने के लिए बड़े और विविध डेटा सेट, या बिगडेटा की जांच करने की जटिल प्रक्रिया है - जैसे कि छिपे हुए पैटर्न, अज्ञात सहसंबंध, बाजार के रुझान और ग्राहक प्राथमिकताएं - जो संगठनों को सूचित व्यवसाय निर्णय लेने में मदद कर सकती हैं।

स्प्रिंग टूल्स 4 आपके पसंदीदा कोडिंग वातावरण के लिए स्प्रिंग टूलिंग की अगली पीढ़ी है। खरोंच से बड़े पैमाने पर पुनर्निर्माण किया गया, यह स्प्रिंग-आधारित उद्यम अनुप्रयोगों को विकसित करने के लिए विश्व स्तरीय समर्थन प्रदान करता है, चाहे आप एक्लिप्स, विजुअल स्टूडियो कोड, या थिया आईडीई पसंद करते हैं।

फ़ाइलों के समूह को अधिक आसानी से साझा करने के लिए कई फ़ाइलों को एक ज़िप्डफ़ोल्डर में संयोजित करें। उस फ़ाइल या फ़ोल्डर का पता लगाएँ जिसे आप ज़िप करना चाहते हैं। फ़ाइल या फ़ोल्डर को दबाकर रखें (या राइट-क्लिक करें), चुनें (या इंगित करें) भेजें, और फिर संपीड़ित (ज़िप्ड) फ़ोल्डर चुनें

एक्सेल सांख्यिकीय कार्यों की एक विस्तृत श्रृंखला प्रदान करता है जिसका उपयोग आप अपने एक्सेल वर्कशीट में एकल मान या मानों की एक सरणी की गणना के लिए कर सकते हैं। एक्सेल विश्लेषण टूलपैक एक ऐड-इन है जो और भी अधिक सांख्यिकीय विश्लेषण उपकरण प्रदान करता है। अपने सांख्यिकीय विश्लेषण का अधिकतम लाभ उठाने के लिए इन आसान टूल को देखें

आपके टेबलेट और कंप्यूटर से टेक्स्ट-क्लाउड के माध्यम से एक पूरी तरह से नया मैसेजिंग अनुभव। mysms के साथ आप अपने वर्तमान फोन नंबर का उपयोग करके अपने विंडोज 8/10 पीसी या टैबलेट पर टेक्स्ट संदेश भेज/प्राप्त कर सकते हैं। अपने कंप्यूटर से संदेश भेजना शुरू करने के लिए, आपको अपना फोन mysmson डाउनलोड करना होगा और एक खाते के लिए पंजीकरण करना होगा

सार्वजनिक वर्ग OddNumbers {सार्वजनिक स्थैतिक शून्य मुख्य (स्ट्रिंग [] args) {// सीमा को परिभाषित करें। इंट लिमिट = 50; प्रणाली। बाहर। println ('1 और' + सीमा के बीच विषम संख्याओं को प्रिंट करना); for(int i=1; i <= limit; i++){// यदि संख्या 2 से विभाज्य नहीं है तो यह विषम है। अगर (मैं% 2! = 0) {

कॉल ट्री एक समूह के सदस्यों के बीच भरोसेमंद संचार का एक तरीका है, जैसे कि किसी व्यवसाय के कर्मचारी, किसी संगठन के स्वयंसेवक या स्कूल समिति के सदस्य। संकट के समय में सुचारू प्रवाह सुनिश्चित करने के लिए हर छह महीने में कॉल ट्री का परीक्षण किया जाना चाहिए

Oracle UNION ऑपरेटर का उपयोग 2 या अधिक Oracle SELECT स्टेटमेंट के परिणाम सेट को संयोजित करने के लिए किया जाता है। यह विभिन्न SELECT कथनों के बीच डुप्लिकेट पंक्तियों को हटा देता है। UNION ऑपरेटर के भीतर प्रत्येक SELECT स्टेटमेंट में समान डेटा प्रकारों के साथ परिणाम सेट में समान संख्या में फ़ील्ड होने चाहिए

अपने Android फ़ोन या टैबलेट पर Gboard इंस्टॉल करें। कोई भी ऐप खोलें जिससे आप टाइप कर सकें, जैसे जीमेल या कीप। जहां आप टेक्स्ट दर्ज कर सकते हैं वहां टैप करें। अपने इच्छित शब्द की वर्तनी के लिए अपनी अंगुली को अक्षरों पर स्लाइड करें

हां! हाँ, आप अपने सोनी या सैमसंग टीवी पर एकोर्न डाउनलोड कर सकते हैं

कंप्यूटर सुरक्षा जोखिम के प्रकार इंटरनेट और नेटवर्क हमले अनधिकृत पहुंच और उपयोग हार्डवेयर चोरी सॉफ्टवेयर चोरी सूचना चोरी सिस्टम विफलता 5

सटीक होने के लिए, आर के तीन तरीके हैं जो आपके द्वारा दिए गए तर्कों को फ़ंक्शन परिभाषा के औपचारिक तर्कों से मेल खाते हैं: पूर्ण नाम से, आंशिक नाम से (तर्क नाम के प्रारंभिक n वर्णों से मेल खाते हुए), और। स्थिति के अनुसार

Oracle NVL () फ़ंक्शन का परिचय Oracle NVL () फ़ंक्शन आपको क्वेरी के परिणामों में नल को अधिक सार्थक विकल्प के साथ बदलने की अनुमति देता है। NVL () फ़ंक्शन दो तर्कों को स्वीकार करता है। यदि Oracle एक डेटा प्रकार को दूसरे में परोक्ष रूप से परिवर्तित नहीं कर सकता है, तो यह एक त्रुटि जारी करता है

आप माउस कर्सर को विंडो बॉर्डर के किसी भी हिस्से पर ले जाकर विंडो का आकार बदल सकते हैं, न कि केवल निचले कोने पर। विंडो मेनू लाने के लिए Alt+Space दबाएं, आकार विकल्प चुनने के लिए S दबाएं, विंडो का आकार बदलने के लिए तीर कुंजियों का उपयोग करें, और अंत में पुष्टि करने के लिए Enter दबाएं

मदद एनोटेट टैब पर क्लिक करें नक्शा एनोटेशन पैनल सम्मिलित करें। पाना। एनोटेशन सम्मिलित करें संवाद बॉक्स में, एनोटेशन टेम्पलेट का उपयोग करने के लिए चेक बॉक्स का चयन करें। वैकल्पिक रूप से, एनोटेशन के लिए डिफ़ॉल्ट विकल्पों और गुणों को बदलने के लिए उन्नत पर क्लिक करें। सम्मिलित करें पर क्लिक करें। टिप्पणी करने के लिए वस्तुओं का चयन करें। एंटर दबाए

आप सोच रहे होंगे कि लैम्ब्डा को टेराफॉर्म के साथ तैनात करने के लिए बस इतना करना है: एक जावास्क्रिप्ट फ़ाइल बनाना। एक टेराफ़ॉर्म कॉन्फ़िगरेशन फ़ाइल बनाएँ जो उस जावास्क्रिप्ट फ़ाइल को संदर्भित करती है। टेराफॉर्म लागू करें। जश्न मनाना

इसके लिए, कुछ ईबुक सुरक्षा उपाय निम्नलिखित हैं जिन्हें आप अपने काम (कार्यों) की सुरक्षा के लिए कर सकते हैं। चोर के भुगतान प्रदाता से संपर्क करें। अपनी फ़ाइल को सही नाम दें। एक डिजिटल सेवा प्रदाता का प्रयोग करें। डाउनलोड लिंक को नियमित रूप से बदलें। फ़ाइल साझाकरण रोकें। एंटी-थेफ्ट ईबुक सॉफ्टवेयर का उपयोग करें

यहां कुछ मुफ्त ऑनलाइन कंप्यूटर कौशल पाठों की एक सूची दी गई है, जिनके साथ आप शुरुआत कर सकते हैं: निरपेक्ष शुरुआती के लिए कंप्यूटर की मूल बातें - जीसीएफ से निरपेक्ष शुरुआती के लिए मुफ्त (फ्री) इंटरनेट की मूल बातें सीखें - जीसीएफ से फ्री (फ्री) कंप्यूटर साइंस 101 सीखें - स्टैनफोर्ड यूनिवर्सिटी से (नि: शुल्क)

डेवलपर: माइक्रोसॉफ्ट

प्रभावी प्रस्तुति कौशल महत्वपूर्ण हैं क्योंकि वे प्रस्तुति को दिलचस्प बनाए रखने में मदद करते हैं, प्रस्तुतकर्ता को आत्मविश्वास से संवाद करने में मदद करते हैं, और दर्शकों को सुनने के लिए प्रेरित करते हैं। कुछ आवश्यक प्रस्तुतियाँ कौशल हैं: विविधता बनाना। इष्टतम श्रव्यता के साथ बोलना

बोरेट्स (डिसोडियम ऑक्टाबोरेट टेट्राहाइड्रेट) और/या दबाव-उपचारित लकड़ी (क्रोमेटेड कॉपर आर्सेनेट) जैसे कीटनाशकों का उपयोग दीमक और लकड़ी के क्षय कवक से बचाता है। हालांकि, समय के साथ, यहां तक कि रेलरोड टाई, टेलीफोन पोल और प्रेशर ट्रीटेड लकड़ी भी दीमक के हमले के अधीन हो सकते हैं

एक एल्गोरिथ्म (उच्चारण AL-go-rith-um) निर्दिष्ट क्रियाओं के अनुक्रम के संचालन के आधार पर किसी समस्या को हल करने के लिए एक प्रक्रिया या सूत्र है। एक कंप्यूटर प्रोग्राम को एक विस्तृत एल्गोरिथम के रूप में देखा जा सकता है। गणित और कंप्यूटर विज्ञान में, एक एल्गोरिथ्म का अर्थ आमतौर पर एक छोटी प्रक्रिया है जो एक आवर्तक समस्या को हल करती है

यदि आप पीवीसी या पॉलीब्यूटिलीन पाइप के साथ काम कर रहे हैं और पीईएक्स, कॉपर, सी-पीवीसी, पीई-आरटी या एचडीपीई पाइप में तेजी से संक्रमण के लिए एक रास्ता चाहिए, तो हमने आपको कवर किया है। शार्कबाइट फिटिंग एक पाइप सामग्री से दूसरे में जल्दी से संक्रमण कर सकती है। एक ग्रे कॉलर के साथ शार्कबाइट फिटिंग पॉलीब्यूटिलीन पाइप के साथ संगत है

बूट कैंप असिस्टेंट स्वचालित रूप से विंडोज को हटा देगा और आपके लिए मैकओएस विभाजन का विस्तार करेगा, उस सभी स्थान को पुनः प्राप्त करेगा। चेतावनी: यह आपके विंडोज विभाजन पर सभी फाइलों को हटा देगा, इसलिए सुनिश्चित करें कि आपके पास पहले बैकअप प्रतियां हैं

यहां 2020 के सर्वश्रेष्ठ 10 वायरलेस सुरक्षा कैमरे हैं: Arlo Pro 3: सर्वश्रेष्ठ वायर-फ्री कैमरा। वायज़ कैम पैन: सर्वश्रेष्ठ इनडोर बजट कैमरा। कैनरी प्रो: बेस्ट स्मार्ट होम कैमरा। Google Nest Cam IQ इंडोर: सर्वश्रेष्ठ हाई-टेक कैमरा

Amazon VPC कंसोल को https://console.aws.amazon.com/vpc/ पर खोलें। नेविगेशन फलक में, समापन बिंदु चुनें और इंटरफ़ेस समापन बिंदु चुनें। क्रिया चुनें, सबनेट प्रबंधित करें। आवश्यकतानुसार सबनेट का चयन या चयन रद्द करें, और सबनेट संशोधित करें चुनें

A. नहीं, SharkBite EvoPEX फिटिंग को तांबे या CPVC पाइप पर आंतरिक पाइप सील के कारण स्थापित नहीं किया जा सकता है