"एक शून्य-दिन (या शून्य-घंटे या दिन शून्य) हमला या खतरा एक ऐसा हमला है जो कंप्यूटर एप्लिकेशन में पहले से अज्ञात भेद्यता का शोषण करता है, जिसे डेवलपर्स के पास संबोधित करने और पैच करने का समय नहीं है

IPhone पर अपनी गोपनीयता की रक्षा कैसे करें अपने डिवाइस को 4 अंक से अधिक लंबे पासकोड के साथ लॉक करें। 10 विफल पासकोड प्रयासों के बाद डेटा को हटाने के लिए "डेटा मिटाएं" सक्षम करें। संवेदनशील ऐप्स के लिए लॉक स्क्रीन में सूचनाएं न दिखाएं। "मेरा स्थान साझा करें" बंद करें। उन चीज़ों के लिए स्थान सेवाएँ बंद करें जिनकी उन्हें आवश्यकता नहीं है

सक्रिय स्तर को पेयरिंग मोड पर सेट करें। हेडसेट चालू करें, और मल्टीफ़ंक्शन/टॉक बटन को 3 सेकंड के लिए दबाकर रखें। सूचक प्रकाश लाल और नीले रंग में चमकेगा। डिवाइस को लेवल एक्टिव में पेयर करें। डिवाइस पर, ब्लूटूथ चालू करें, और फिर उपलब्ध उपकरणों की सूची से सैमसंग लेवल एक्टिव को स्पर्श करें

बैटरी पूरी तरह चार्ज नहीं होती है। पहले उपयोग से पहले, बैटरी पैक को पूरी तरह चार्ज होने के लिए 8-10 घंटे चार्ज करने की आवश्यकता होती है

एलेसेंड्रो ए। गरबगनाती उमर, कुछ शब्दों में, 'मार्शलिंग' डेटा या वस्तुओं को बाइट-स्ट्रीम में परिवर्तित करने की प्रक्रिया को संदर्भित करता है, और 'अनमर्शलिंग' बाइट-स्ट्रीम बीक को उनके मूल डेटा में परिवर्तित करने की रिवर्स प्रक्रिया है या वस्तु। रूपांतरण 'क्रमबद्धता' के माध्यम से प्राप्त किया जाता है

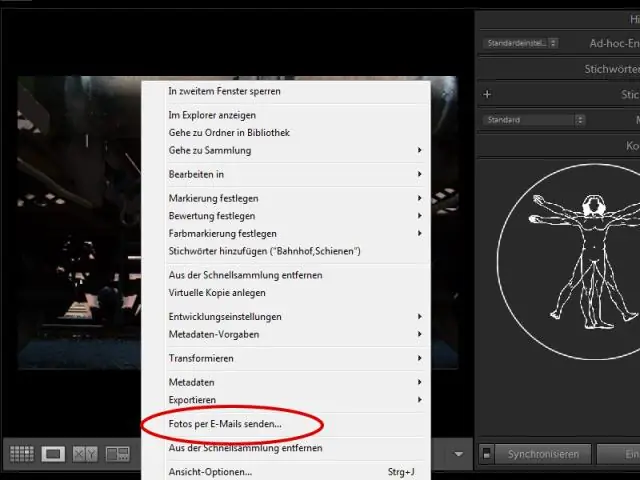

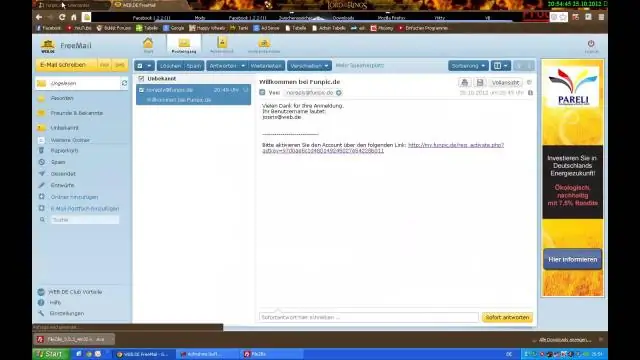

यदि आप जीमेल जैसे प्रदाता के भीतर एक अनुलग्नक भेज रहे हैं, तो आपको Google डिस्क बटन पहले से ही एकीकृत दिखाई देगा। बस इसे दबाएं, अपनी फ़ाइल चुनें, और फिर इसे नियमित अनुलग्नक की तरह भेजें। वैकल्पिक रूप से, ड्रॉपबॉक्स आपको बड़ी फ़ाइलों को अपलोड करने और फिर अपने प्राप्तकर्ता को ईमेल या टेक्स्ट के माध्यम से एक वेबलिंक भेजने की अनुमति देता है

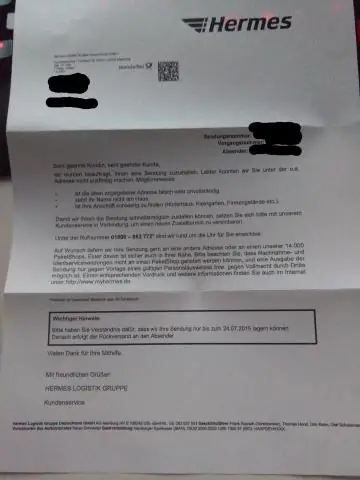

यूपीएस माई चॉइसटीएम के सदस्य निर्धारित डिलीवरी से पहले पात्र पैकेज के लिए ऑनलाइन हस्ताक्षर कर सकते हैं। यदि प्रेषक ने निर्दिष्ट किया है कि एक वयस्क हस्ताक्षर की आवश्यकता है, तो आप डिलीवरी रिलीज को ऑनलाइन अधिकृत नहीं कर सकते हैं

लोगों को एक समर्पित जीपीयू मिलने का पहला और सबसे महत्वपूर्ण कारण गेमिंग के लिए है। वीडियो देखने के लिए आपको एक समर्पित जीपीयू की आवश्यकता नहीं है (यहां तक कि तेज तेज एचडी वीडियो भी)। आपको ईमेल, वर्डप्रोसेसिंग, या किसी भी Office सुइट प्रकार के ऐप्स के लिए एक समर्पित GPU की आवश्यकता नहीं है। कुछ गैर-गेमर्स के लिए भी ग्राफ़िक्स कार्ड उपयोगी होते हैं

डिस्ट्रिब्यूटेड एप्लिकेशन एक प्रोग्राम है जो एक से अधिक कंप्यूटर पर चलता है और एक नेटवर्क के माध्यम से संचार करता है। कुछ वितरित अनुप्रयोग वास्तव में दो अलग-अलग सॉफ़्टवेयर प्रोग्राम हैं: बैक-एंड (सर्वर) सॉफ़्टवेयर और फ्रंट-एंड (क्लाइंट) सॉफ़्टवेयर। उदाहरण के लिए, वेब ब्राउज़र वितरित अनुप्रयोग हैं

सारांश। छह संख्यात्मक प्रकार चार पूर्णांक और दो अस्थायी बिंदु हैं: बाइट 1 बाइट -128 से 127। लघु 2 बाइट्स -32,768 से 32,767

स्वास्थ्य देखभाल सूचना विज्ञान एक व्यापक शब्द है जिसमें स्वास्थ्य देखभाल में सुधार के लिए डेटा का उपयोग करने की कई भूमिकाएं और पहलू शामिल हैं, जबकि नर्सिंग सूचना विज्ञान रोगी देखभाल पर ध्यान केंद्रित करता है। Capella University नर्सिंग और स्वास्थ्य देखभाल में कई सूचना विज्ञान कार्यक्रम प्रदान करता है

Google Authenticator एक निःशुल्क सुरक्षा ऐप है जो आपके खातों को पासवर्ड की चोरी से बचा सकता है। इसे सेटअप करना आसान है और जीमेल, फेसबुक, ट्विटर, इंस्टाग्राम और अन्य जैसी लोकप्रिय सेवाओं पर पेश किए जाने वाले टू-फैक्टर ऑथेंटिकेशन (2FA) नामक प्रक्रिया में इस्तेमाल किया जा सकता है।

जिन चीज़ों के बारे में आप शायद नहीं जानते थे, वे आप Chrome के डेवलपर कंसोल से कर सकते हैं DOM तत्वों का चयन करें। अपने ब्राउज़र को एक संपादक में बदलें। DOM में किसी एलीमेंट से संबद्ध ईवेंट खोजें। घटनाओं की निगरानी करें। कोड ब्लॉक के निष्पादन का समय ज्ञात कीजिए। एक चर के मूल्यों को एक तालिका में व्यवस्थित करें। डोम में एक तत्व का निरीक्षण करें

सर्कुलर लिंक्ड लिस्ट से डिलीट अगर लिस्ट खाली नहीं है तो हम दो पॉइंटर्स कर्व और प्रीव को परिभाषित करते हैं और हेड नोड के साथ पॉइंटर कर्व को इनिशियलाइज़ करते हैं। हटाए जाने वाले नोड को खोजने के लिए curr का उपयोग करके सूची को पार करें और curr को अगले नोड पर ले जाने से पहले, हर बार prev = curr. यदि नोड पाया जाता है, तो जांचें कि क्या यह सूची में एकमात्र नोड है

लुआ स्क्रिप्ट वास्तव में शक्तिशाली हैं। जैसा कि आपने इसे सही तरीके से वर्णित किया है, यह रेडिस सर्वर और क्लाइंट के बीच नेटवर्क राउंडट्रिप को सीमित करने की अनुमति देता है। साथ ही, आप स्क्रिप्ट को हर समय स्ट्रिंग के रूप में नहीं भेजते हैं, केवल SHA1 को पहली कॉल के बाद भेजा जाना चाहिए, जो कि काफी छोटा है

मल्टीमीडिया टेक्स्ट, ग्राफिक्स, ड्रॉइंग, स्टिल एंड मूविंग इमेज (वीडियो), एनीमेशन, ऑडियो और किसी भी अन्य मीडिया के कंप्यूटर-नियंत्रित एकीकरण से संबंधित क्षेत्र है, जहां हर प्रकार की जानकारी को डिजिटल रूप से प्रदर्शित, संग्रहीत, प्रसारित और संसाधित किया जा सकता है।

वीडियो इसके अलावा, Arduino में एक रुकावट क्या है? एक इंटरप्ट्स काम यह सुनिश्चित करना है कि प्रोसेसर महत्वपूर्ण घटनाओं के लिए जल्दी से प्रतिक्रिया करता है। जब एक निश्चित संकेत का पता चलता है, a बाधा डालना (जैसा कि नाम सुझाव देता है) बीच में आता है जो कुछ भी प्रोसेसर कर रहा है, और जो कुछ भी बाहरी उत्तेजना को खिलाया जा रहा है, उस पर प्रतिक्रिया करने के लिए डिज़ाइन किए गए कुछ कोड को निष्पादित करता है अरुडिनो .

तैनाती: तैनाती का उपयोग किसी विशेष परियोजना द्वारा उत्पादित आर्टिफैक्ट, उसके पोम और संलग्न कलाकृतियों को स्वचालित रूप से स्थापित करने के लिए किया जाता है। अधिकांश यदि परिनियोजन से संबंधित सभी जानकारी प्रोजेक्ट के pom. परिनियोजन: परिनियोजन-फ़ाइल का उपयोग इसके पोम के साथ एक एकल विरूपण साक्ष्य को स्थापित करने के लिए किया जाता है

टीसीपी / आईपी। टीसीपी वह घटक है जो डेटा के पैकेट को इकट्ठा करता है और फिर से इकट्ठा करता है, जबकि आईपी यह सुनिश्चित करने के लिए जिम्मेदार है कि पैकेट सही गंतव्य पर भेजे गए हैं। TCP/IP को 1970 के दशक में विकसित किया गया था और 1983 में ARPANET (इंटरनेट के पूर्ववर्ती) के लिए प्रोटोकॉल मानक के रूप में अपनाया गया था।

सिम कार्ड एलजी फोन के बैटरी डिब्बे में स्थापित है, इसलिए आपको सिमकार्ड निकालने से पहले बैटरी को निकालना होगा। अपना एलजी फोन बंद करने के लिए 'पावर' बटन को दबाकर रखें। फोन का पिछला कवर हटा दें। इसे निकालने के लिए बैटरी के निचले भाग को ऊपर उठाएं। हटाने के लिए सिम कार्ड को स्लॉट से दूर खिसकाएं

सामान्य उत्तर सरल है: नहीं। आप किसी Android डिवाइस को AppleWatch के साथ नहीं जोड़ सकते हैं और दोनों ब्लूटूथ पर एक साथ काम कर सकते हैं। Apple अपनी स्मार्टवॉच के उच्च-मूल्य वाले संस्करण प्रदान करता है जो कनेक्टेड रह सकते हैं, फ़ोन कॉल प्राप्त कर सकते हैं और संदेश प्राप्त कर सकते हैं, तब भी जब एक iPhone के साथ एक मानक ब्लूटूथ कनेक्शन खो गया है

डिफ़ॉल्ट C:UsersAppDataLocalMyEclipse 2017 है। इसमें MyEclipse निष्पादन योग्य और सभी ग्रहण और MyEclipse प्लग-इन संबंधित फ़ोल्डरों के साथ शामिल होंगे। कुछ अन्य फ़ाइलें और फ़ोल्डर डिफ़ॉल्ट स्थानों में बनाए जाएंगे (हालांकि कुछ को बदला नहीं जा सकता)

फाइंड माई मोबाइल वेबसाइट पर जाएं। फाइंड माई मोबाइल वेबसाइट पर जाएं खोलें। (https://findmymobile.samsung.com) और अपने सैमसंग खाते में साइन इन करें। * आपका डिवाइस मोबाइल नेटवर्क से जुड़ा होना चाहिए। उपलब्ध सुविधाओं में से चुनें और वांछित सुविधाओं को सक्षम करें। * आपका डिवाइस मोबाइल नेटवर्क से जुड़ा होना चाहिए

कंप्यूटिंग में, एक "टॉम्बस्टोन" या "टॉम्बस्टोन डेटा" एक वितरित डेटा स्टोर की प्रतिकृति में एक हटाए गए रिकॉर्ड या हटाए गए डेटा है

Amazon RDS कंसोल को https://console.aws.amazon.com/rds/ पर खोलें। नेविगेशन फलक में, डेटाबेस चुनें। उस डीबी इंस्टेंस का नाम चुनें जिसमें लॉग फ़ाइल है जिसे आप देखना चाहते हैं

वाक्यांश [VERB inflects] यदि आप आश्चर्य करते हैं कि भविष्य में क्या है, तो आप आश्चर्य करते हैं कि भविष्य में क्या होगा। हमने सोचा कि हमारे बच्चे के लिए भविष्य क्या होगा

आप कभी भी पूर्णांक का उपयोग कब करेंगे। MIN_VALUE या पूर्णांक. अधिकतम मूल्य? वे आसान हैं यदि आप एक चर को सबसे छोटे संभव मान में प्रारंभ करना चाहते हैं और फिर बड़े मान के लिए मानों का अनुक्रम खोजना चाहते हैं

संयुक्त राज्य अमेरिका के सीमा शुल्क क्षेत्र (यानी, 50 राज्यों के बाहर, कोलंबिया जिला, और प्यूर्टो रिको) के बाहर उत्पन्न होने वाली सभी मेल सीमा शुल्क परीक्षा के अधीन हैं, निम्नलिखित को छोड़कर: राजदूतों और मंत्रियों (राजनयिक मिशनों के प्रमुखों) को संबोधित मेल विदेशों के

मल्टीथ्रेडिंग एक प्रकार का निष्पादन मॉडल है जो एक प्रक्रिया के संदर्भ में कई थ्रेड्स को मौजूद रहने की अनुमति देता है जैसे कि वे स्वतंत्र रूप से निष्पादित होते हैं लेकिन अपने प्रक्रिया संसाधनों को साझा करते हैं

एक संदर्भ अनिवार्य रूप से एक प्रविष्टि इनप्रोजेक्ट फ़ाइल है जिसमें वह जानकारी होती है जिसे VisualStudio को घटक या सेवा का पता लगाने की आवश्यकता होती है। जोड़ने के लिए, समाधान एक्सप्लोरर में संदर्भ या निर्भरता नोड पर राइट क्लिक करें और AddReference चुनें

और बीएसएनएल अभी तक गोवा में 4जी सेवाएं नहीं दे रहा है, जिसका अर्थ है कि ग्राहकों को केवल 3जी नेटवर्क ही प्राप्त होगा, और अधिकांश क्षेत्रों में, ग्राहक 2जी नेटवर्क से त्रस्त हैं। हालांकि, बीएसएनएल ने हाल ही में 10 सर्किलों में 4जी सेवाओं को शुरू करने के लिए नोकिया के साथ भागीदारी की है, और गोवा उनमें से एक है

सी # में स्ट्रिंग और स्ट्रिंग के बीच अंतर सी # में, स्ट्रिंग स्ट्रिंग क्लास के लिए एक उपनाम है। नेट फ्रेमवर्क। केवल एक छोटा सा अंतर यह है कि यदि आप स्ट्रिंग वर्ग का उपयोग करते हैं, तो आपको अपनी फ़ाइल के शीर्ष पर सिस्टम नामस्थान आयात करने की आवश्यकता होती है, जबकि स्ट्रिंग कीवर्ड का उपयोग करते समय आपको ऐसा करने की आवश्यकता नहीं होती है।

क्लैंप करंट मीटर को 400 ए एसी तक के वर्तमान माप के लिए डिज़ाइन किया गया है। वर्तमान क्लैंप पीसीई-डीसी 41 600 वी तक वोल्टेज माप सकता है, 600 ए तक की धाराएं और 1000 &ओमेगा तक विद्युत प्रतिरोध;

आधिकारिक फिटबिट वर्सा बुने हुए हाइब्रिडबैंड दो आकारों में आते हैं: छोटे और बड़े। छोटे आकार के बुने हुए हाइब्रिड बैंड कलाई 5.5″-7.1″ (140mm-180mm) परिधि में फिट होने चाहिए। बड़े आकार के बुने हुए हाइब्रिडबैंड कलाई में 7.1″-8.7″ (180mm-220mm) परिधि में फिट होने चाहिए

डिवाइस से कनेक्ट करें, या तो कंसोल केबल, टेलनेट या एसएसएच के माध्यम से। 3. लॉग इन करें> इनेबल मोड पर जाएं> "कॉपी रनिंग-कॉन्फिग tftp" कमांड जारी करें> TFTP सर्वर के आईपी एड्रेस की आपूर्ति करें> बैकअप फाइल को एक नाम दें। नोट: आप NVRAM में सहेजे गए कॉन्फ़िगरेशन को चलाने के बजाय स्टार्टअप-कॉन्फ़िगरेशन की प्रतिलिपि बनाने के लिए भी उपयोग कर सकते हैं

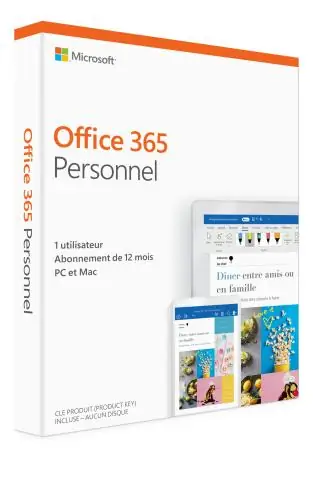

Office 365 एक सदस्यता है जो Word, Excel, PowerPoint, OneNote, Outlook, Publisher, और Access (केवल PC पर उपलब्ध प्रकाशक और एक्सेस) जैसे प्रीमियम ऐप्स के साथ आती है। सदस्यता के साथ, आप ऐप्स के नवीनतम संस्करण प्राप्त करते हैं और स्वचालित रूप से अपडेट प्राप्त करते हैं जब वे होते हैं

कंप्यूटर प्रोग्रामिंग में एक प्रतीक आदिम डेटा प्रकार है जिसके उदाहरणों में एक अद्वितीय मानव-पठनीय रूप होता है। प्रतीकों का उपयोग पहचानकर्ता के रूप में किया जा सकता है। कुछ प्रोग्रामिंग भाषाओं में, उन्हें परमाणु कहा जाता है। सबसे तुच्छ कार्यान्वयन में, उन्हें अनिवार्य रूप से पूर्णांक नाम दिया जाता है (उदाहरण के लिए सी में प्रगणित प्रकार)

भूमिका असाइनमेंट देखें Azure पोर्टल में, सभी सेवाएँ और फिर सदस्यताएँ क्लिक करें। अपनी सदस्यता पर क्लिक करें। एक्सेस कंट्रोल (IAM) पर क्लिक करें। चेक एक्सेस टैब पर क्लिक करें। ढूँढें सूची में, उस सुरक्षा प्रिंसिपल के प्रकार का चयन करें जिसके लिए आप पहुँच की जाँच करना चाहते हैं

“आप आमतौर पर अपनी जेब में पाई जाने वाली वस्तुओं का उपयोग करके कैपेसिटर बनाकर अपने शरीर की बिजली का उपयोग करके अपने फोन को चार्ज कर सकते हैं। आपको दो चांदी के सिक्के, एक पेपरक्लिप, एक कागज़ का टुकड़ा, आपकी चार्जिंग केबल और निश्चित रूप से आपका फ़ोन चाहिए

प्राथमिक ओएस। शायद दुनिया में सबसे अच्छा दिखने वाला डिस्ट्रो। लिनक्स टकसाल। उन नए toLinux के लिए एक मजबूत विकल्प। आर्क लिनक्स। आर्क लिनक्स या ऐंटरगोस स्टर्लिंगलिनक्स विकल्प हैं। उबंटू। अच्छे कारणों के लिए सबसे लोकप्रिय डिस्ट्रोस में से एक। पूंछ। गोपनीयता के प्रति जागरूक के लिए एक डिस्ट्रो। सेंटोस। उबंटू स्टूडियो। ओपनएसयूएसई