स्टक्सनेट ने कथित तौर पर ईरान के परमाणु सेंट्रीफ्यूज का लगभग पांचवां हिस्सा बर्बाद कर दिया। औद्योगिक नियंत्रण प्रणालियों को लक्षित करते हुए, कृमि ने 200,000 से अधिक कंप्यूटरों को संक्रमित किया और 1,000 मशीनों को शारीरिक रूप से ख़राब कर दिया

HttpClient का डिफ़ॉल्ट टाइमआउट 100 सेकंड है

0, 1, 1, 2, 3, 5, 8, 13, 21, 34, 55, 89, 144, 233, 377, 610, 987, 1597, 2584, 4181, 6765, 10946, 17711, 28657, 46368, 75025, 121393, 196418, 317811

2019 में 20,000 रुपये से कम में फास्ट चार्जिंग सपोर्ट वाले 10 बेहतरीन फोन Realme X. Vivo Z1X। रेडमी नोट 7 प्रो। ओप्पो K3. रियलमी 5 प्रो। सैमसंग गैलेक्सी M40. सैमसंग गैलेक्सी A50. नोकिया 8.1

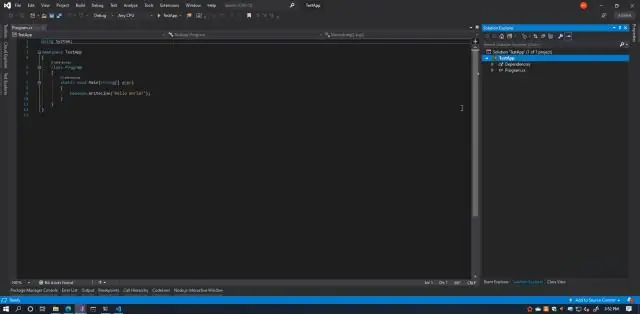

गो कोड अधिक कॉम्पैक्ट है। जबकि कंपाइल-टाइम इस बात पर निर्भर करता है कि आप वास्तव में क्या कोडिंग कर रहे हैं, सी ++ पर कंपाइल करने के लिए गो काफी तेज है। चूंकि आपके कोड को चलाने से पहले संकलित करने की आवश्यकता है और आपके द्वारा किए गए प्रत्येक परिवर्तन के बाद फिर से संकलित किया जाना चाहिए, कोडिंग गति के लिए संकलन-समय मायने रखता है

सुरक्षित खोज एक ब्राउज़र अपहरणकर्ता है जो आपके वेब ब्राउज़र के मुखपृष्ठ और खोज इंजन को सुरक्षित खोज में बदल देगा। सिक्योर सर्च रीडायरेक्ट "सिक्योर सर्च" एक्सटेंशन के कारण होता है जो यूजर्स द्वारा इंस्टॉल किया जाता है, चाहे वह जानबूझकर किया गया हो या नहीं

माइक्रोसॉफ्ट पावरपॉइंट एक सॉफ्टवेयर एप्लीकेशन है जो विशेष रूप से स्लाइड के रूप में टेक्स्ट, एनिमेशन के साथ डायग्राम, इमेज और ट्रांजिशनल इफेक्ट आदि का उपयोग करके डेटा और सूचना प्रस्तुत करने के लिए उपयोग किया जाता है। यह लोगों को व्यावहारिक और आसानी से दर्शकों के सामने विचार या विषय को बेहतर ढंग से समझने में मदद करता है

विंडस्ट्रीम ईमेल के लिए मैं किन सर्वर सेटिंग्स का उपयोग करता हूं? यदि आपका ईमेल पता प्रदान करने के बाद आपका ईमेल ऐप या क्लाइंट स्वचालित रूप से सर्वर सेट नहीं करता है, तो आपको आने वाले (IMAP या POP) और आउटगोइंग (SMTP) मेल सर्वर को मैन्युअल रूप से दर्ज करना होगा। आने वाले के लिए IMAP की अनुशंसा की जाती है

एक रैक सर्वर, जिसे रैक-माउंटेड सर्वर भी कहा जाता है, एक सर्वर के रूप में उपयोग करने के लिए समर्पित कंप्यूटर है और इसे रैक नामक ढांचे में स्थापित करने के लिए डिज़ाइन किया गया है। रैक में कई बढ़ते स्लॉट होते हैं जिन्हें बे कहा जाता है, प्रत्येक को शिकंजा के साथ सुरक्षित हार्डवेयर इकाई रखने के लिए डिज़ाइन किया गया है

एब्स्ट्रैक्शन का एक और वास्तविक जीवन उदाहरण एटीएम मशीन है; सभी एटीएम मशीन पर नकद निकासी, धन हस्तांतरण, मिनी-स्टेटमेंट प्राप्त करने आदि जैसे संचालन कर रहे हैं। लेकिन हम एटीएम के बारे में आंतरिक विवरण नहीं जान सकते। नोट: डेटा एब्स्ट्रैक्शन का उपयोग अनधिकृत तरीकों से डेटा की सुरक्षा प्रदान करने के लिए किया जा सकता है

यदि आप प्रोग्रामों को संपादित करने के आदी हैं, तो आप इस बात से चिढ़ सकते हैं कि आफ्टर इफेक्ट्स का डिफ़ॉल्ट लाइव प्लेबैक ऑडियो नहीं चलाता है। ऑडियो सुनने के लिए आपको RAM पूर्वावलोकन करना होगा। RAM पूर्वावलोकन के लिए, आपको पूर्वावलोकन पैनल में सबसे दाएँ चिह्न पर क्लिक करना होगा। वैकल्पिक रूप से, अपने नंबर पैड पर 0 कुंजी दबाएं

सिस्को स्विच द्वारा की जाने वाली दो क्रियाएं कौन सी हैं? (दो चुनें।) एक रूटिंग टेबल बनाना जो फ्रेम हेडर में पहले आईपी पते पर आधारित हो। मैक एड्रेस टेबल बनाने और बनाए रखने के लिए फ्रेम के स्रोत मैक पते का उपयोग करना। अज्ञात गंतव्य IP पतों के साथ फ़्रेम को डिफ़ॉल्ट गेटवे पर अग्रेषित करना

विलंबता को मिलीसेकंड में मापा जाता है, और आपके नेटवर्क के भीतर आपके कनेक्शन की गुणवत्ता को दर्शाता है। 100ms या उससे कम पर कुछ भी गेमिंग के लिए स्वीकार्य माना जाता है। हालांकि, 20-40ms इष्टतम है

उन्हें कई सामग्रियों से बनाया जा सकता है। लकड़ी की सीढ़ियाँ, कंक्रीट की सीढ़ियाँ, कास्ट कंक्रीट और स्टील के पैनल सभी का उपयोग किया गया है, और इनकी लागत, स्थायित्व और वायुरोधी ट्रेडऑफ़ अलग-अलग हैं। अनाज, सीमेंट और वुडचिप्स का भंडारण करने वाले सिलोस को आमतौर पर एयर स्लाइड या बरमा के साथ उतारा जाता है

लूपबैक (2) लूपबैक केवल एक समापन बिंदु वाला संचार चैनल है। टीसीपी/आईपी नेटवर्क एक लूपबैक निर्दिष्ट करता है जो क्लाइंट सॉफ़्टवेयर को उसी कंप्यूटर पर सर्वर सॉफ़्टवेयर के साथ संचार करने की अनुमति देता है। उपयोगकर्ता एक आईपी पता निर्दिष्ट कर सकते हैं, आमतौर पर 127.0.0.1। 0.1, जो कंप्यूटर के टीसीपी/आईपी नेटवर्क कॉन्फ़िगरेशन को वापस इंगित करेगा

हम अपने प्रमाणपत्रों के लिए कोई शुल्क नहीं लेते हैं। Let's Encrypt एक गैर-लाभकारी संस्था है, हमारा मिशन HTTPS को व्यापक रूप से अपनाने को बढ़ावा देकर एक अधिक सुरक्षित और गोपनीयता-सम्मानित वेब बनाना है। हमारी सेवाएं निःशुल्क और उपयोग में आसान हैं ताकि प्रत्येक वेबसाइट HTTPS को परिनियोजित कर सके

हां। आप Mac या PC के लिए Word, Excel और PowerPoint के स्टैंडअलोन संस्करण खरीद सकते हैं। माइक्रोसॉफ्ट स्टोर पर जाएं और अपने इच्छित ऐप को खोजें। आप केवल पीसी के लिए उपलब्ध Visio या Project का एकमुश्त खरीदारी या सदस्यता संस्करण भी प्राप्त कर सकते हैं

लिनक्स सबसे प्रसिद्ध और सबसे अधिक इस्तेमाल किया जाने वाला ओपनसोर्स ऑपरेटिंग सिस्टम है। एक ऑपरेटिंग सिस्टम के रूप में, लिनक्स सॉफ्टवेयर है जो कंप्यूटर पर अन्य सभी सॉफ्टवेयर के नीचे बैठता है, उन प्रोग्रामों से अनुरोध प्राप्त करता है और कंप्यूटर के हार्डवेयर के लिए इन अनुरोधों को रिले करता है।

Cmd का उपयोग करके किसी IP को DDoS कैसे करें। सबसे बुनियादी और अल्पविकसित इनकार-की-सेवा विधियों में से एक को "मौत का पिंग" कहा जाता है, और डेटा पैकेट के साथ इंटरनेट प्रोटोकॉल पते को भरने के लिए कमांड प्रॉम्प्ट का उपयोग करता है। अपने छोटे पैमाने और बुनियादी प्रकृति के कारण, मौत के हमलों का पिंग आमतौर पर छोटे लक्ष्यों के खिलाफ सबसे अच्छा काम करता है

जब आप परिनियोजन क्षमता वाला पैकेज जोड़ते हैं, तो यह स्वचालित रूप से चयनित प्रोजेक्ट के लिए एक परिनियोजन अनुभाग के साथ आपके कार्यक्षेत्र कॉन्फ़िगरेशन (angular.json फ़ाइल) को अपडेट कर देगा। फिर आप उस प्रोजेक्ट को परिनियोजित करने के लिए एनजी परिनियोजन कमांड का उपयोग कर सकते हैं। उदाहरण के लिए, निम्न आदेश स्वचालित रूप से एक प्रोजेक्ट को फायरबेस पर तैनात करता है

एक वाक्य में सर्सीस ?? हमारी बिरादरी को कॉलेज से एक पत्र मिला जिसमें हमसे अनुरोध किया गया था कि किसी भी लाउड पार्टी को खत्म किया जाए या हम कानूनी मुद्दों का सामना करेंगे। असफल कंपनी को धन की कमी के कारण परिचालन से बाहर होना पड़ा। क्योंकि हमारे पास एक घायल खिलाड़ी था, मेरी पेंटबॉल टीम को हमारे विरोधियों पर हमले को रोकना पड़ा

इंटरफ्रेम संपीड़न संपीड़न का एक रूप है जिसमें कोडेक डेटा को एक फ्रेम के भीतर दूसरे के सापेक्ष संपीड़ित करता है। इन सापेक्ष फ़्रेमों को डेल्टा फ़्रेम कहा जाता है

ब्रिटिश कंप्यूटर सोसाइटी (बीसीएस) एक पेशेवर निकाय और एक विद्वान समाज है जो यूनाइटेड किंगडम और अंतरराष्ट्रीय स्तर पर सूचना प्रौद्योगिकी (आईटी) और कंप्यूटर विज्ञान में काम करने वालों का प्रतिनिधित्व करता है।

FilmoraScrn में वॉटरमार्क, लोगो या छवियों को जोड़ना आसान है, आपको बस जरूरत है: अपने गेम प्लेवीडियो और वॉटरमार्क छवि दोनों को टाइमलाइन पर आयात करें; वॉटरमार्क छवि की सीमा को समायोजित करें, जैसे कि बॉर्डर का रंग, अस्पष्टता और आकार; आप चाहें तो अपने वॉटरमार्क के रूप में टेक्स्ट और ओवरले प्रभाव भी जोड़ सकते हैं

SSH कनेक्शन को जीवित रखते हुए PuTTY प्रारंभ करें। अपना कनेक्शन सत्र लोड करें। श्रेणी फलक में, कनेक्शन पर क्लिक करें। सत्र को सक्रिय रखने के लिए अशक्त पैकेट भेजने के तहत, रखवाले के बीच सेकंड में, 240 टाइप करें। श्रेणी फलक में, सत्र पर क्लिक करें। सहेजें क्लिक करें. अपने खाते से कनेक्ट करें और कनेक्शन की निगरानी करें

रेगुलर एक्सप्रेशन (जिसे रेगेक्स भी कहा जाता है) का उपयोग किसी सूची में विशिष्ट पैटर्न खोजने के लिए किया जाता है। Google Analytics में, रेगेक्स का उपयोग किसी निश्चित पैटर्न से मेल खाने वाली किसी भी चीज़ को खोजने के लिए किया जा सकता है। उदाहरण के लिए, आप एक उपनिर्देशिका के सभी पृष्ठ या दस वर्णों से अधिक लंबी क्वेरी स्ट्रिंग वाले सभी पृष्ठ पा सकते हैं

एक यूएसबीपोर्ट में एक पेन ड्राइव डाला जा रहा है। iStockPhoto से लाइसेंस प्राप्त है। संज्ञा। एपेन ड्राइव की परिभाषा एक छोटा स्टोरेज डिवाइस है जो एक पेन के आकार का होता है जिसमें बिल्ट-इन डेटा स्टोरेज होता है जो aUSB पोर्ट द्वारा कंप्यूटर से जुड़ता है। पेन ड्राइव का एक उदाहरण एक पेन है जिसमें डेटा को बचाने के लिए एक छिपा हुआ यूएसबी पोर्ट होता है

सैन फ्रांसिस्को

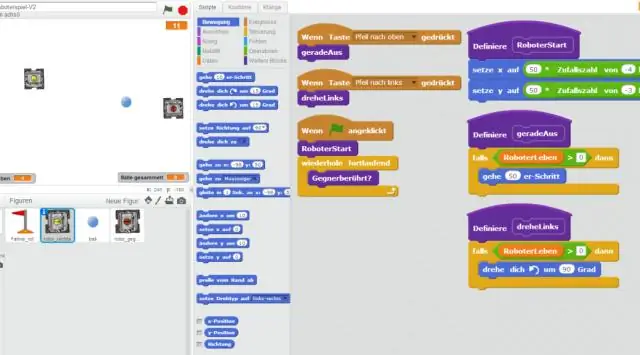

रोबोट को फर्श पर रखें, उसे चालू करें और अपने स्मार्टफोन या टैबलेट पर ब्लूटूथ सक्रिय करें। Wonderapp या Blockly ऐप खोलें और थेरोबोट सेट करने के लिए निर्देशों का पालन करें। ऐप और रोबोट आपके मोबाइल डिवाइस की भाषा सेटिंग में चुनी गई समान भाषाओं का उपयोग करते हैं

साइबरलिंक YouCam अधिकांश वेबकैम उपकरणों और मैसेजिंग सॉफ़्टवेयर के साथ आसानी से काम करने के लिए वर्चुअल ड्राइवर का उपयोग करता है, यहां मुख्य कार्य हैं: अवतार, फ़िल्टर और कण, भावनाएं, विकृतियां और फ़्रेम सहित अपने वेबकैम वीडियो में प्रभाव जोड़ें। सहायक गैजेट प्रभाव जोड़ें, जैसे टोपी और मास्क आपकी वेबकैम छवि के लिए

कंप्यूटर नेटवर्किंग में, लोकलहोस्ट एक होस्टनाम है, जिसका अर्थ है यह कंप्यूटर। इसका उपयोग नेटवर्क सेवाओं तक पहुँचने के लिए किया जाता है जो लूपबैक नेटवर्क इंटरफ़ेस के माध्यम से होस्ट पर चल रही हैं। लूपबैक इंटरफ़ेस का उपयोग किसी भी स्थानीय नेटवर्क इंटरफ़ेस हार्डवेयर को बायपास करता है

संग्रहीत कार्यविधियाँ बेहतर प्रदर्शन प्रदान करती हैं क्योंकि डेटाबेस को कम कॉल भेजने की आवश्यकता होती है। उदाहरण के लिए, यदि किसी संग्रहीत कार्यविधि में कोड में चार SQL कथन हैं, तो प्रत्येक व्यक्तिगत SQL कथन के लिए चार कॉलों के बजाय डेटाबेस में केवल एक कॉल की आवश्यकता है

SharkBite फिटिंग PEX, PE-RT और HDPE के लिए फिटिंग में प्री-लोडेड PEX स्टिफ़नर के साथ आती है। PEX स्टिफ़नर को कॉपर या CPVC अनुप्रयोगों के लिए निकालने की आवश्यकता नहीं है। फिटिंग को उस इंसर्शन मार्क पर पुश करें जो आपने अभी-अभी पाइप पर बनाया है। अब, अपना पानी चालू करें और कनेक्शन जांचें

जानने के तरीके के रूप में कारण। ज्ञान के दावे, या यहां तक कि लोग, भरोसेमंद हैं या नहीं, इसे तौलने के लिए तर्क को अक्सर अमूल्य माना जाता है। तर्क को कभी-कभी भावना से अलग किया जाता है, जिससे भावनात्मक भाषा और भावनात्मक तर्क ज्ञान की हमारी खोज में बाधा उत्पन्न करते हैं; हमें 'सच्चाई' से हटा दें

तीन इसी तरह, स्वचालन प्रणाली क्या है? स्वचालन या स्वचालित नियंत्रण विभिन्न नियंत्रणों का उपयोग है प्रणाली ऑपरेटिंग उपकरण जैसे मशीनरी, कारखानों में प्रक्रियाएं, बॉयलर और गर्मी उपचार ओवन, टेलीफोन नेटवर्क पर स्विचिंग, जहाजों, विमानों और अन्य अनुप्रयोगों के संचालन और स्थिरीकरण और न्यूनतम या कम मानव वाले वाहनों के लिए इसी तरह, स्वचालन की क्या ज़रूरतें हैं?

कमांड लाइन पैरामीटर। WildFly 8 प्रबंधित डोमेन शुरू करने के लिए, $JBOSS_HOME/bin/domain.sh स्क्रिप्ट निष्पादित करें। एक स्टैंडअलोन सर्वर शुरू करने के लिए, $JBOSS_HOME/bin/standalone.sh निष्पादित करें। बिना किसी तर्क के, डिफ़ॉल्ट कॉन्फ़िगरेशन का उपयोग किया जाता है

सबसे अच्छा मिड-रेंज स्मार्टफोन आप Xiaomi Mi 9T Pro खरीद सकते हैं: शानदार कीमत पर एक असाधारण फोन। Motorola Moto G7 Power: बैटरी लाइफ के लिए सर्वश्रेष्ठ। Google Pixel 3a: सबसे अच्छा मिड-रेंज कैमरा। OnePlus 6T: एक बेहतरीन मिड-रेंज फोन, जिसे अब और भी बेहतर बना दिया गया है। Xiaomi Pocophone F1: £300 . के तहत सर्वश्रेष्ठ मिड-रेंज फोन

एंटरप्राइज़ और एंटरप्राइज़ प्लस लाइसेंस vSAN मानक और उन्नत के साथ शामिल सुविधाओं पर आधारित हैं जो vSAN विस्तारित क्लस्टर कॉन्फ़िगरेशन और डेटा-एट-रेस्ट एन्क्रिप्शन के लिए समर्थन जोड़ते हैं। डुप्लीकेशन और कम्प्रेशन और RAID-5/6 इरेज़र कोडिंग सुविधाओं के लिए एक ऑल-फ़्लैश vSAN कॉन्फ़िगरेशन की आवश्यकता होती है

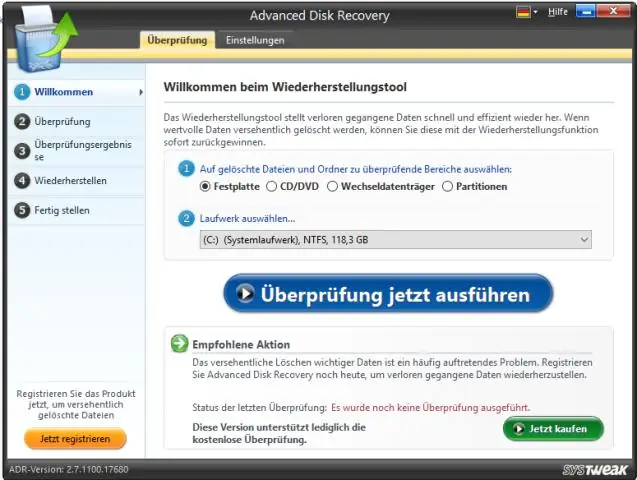

डिस्क ड्रिल लॉन्च डिस्क ड्रिल का उपयोग करके अपने खोए हुए डेटा को पुनर्स्थापित करें। हटाई गई फ़ाइलों को पुनर्प्राप्त करने के लिए Windows के लिए डिस्क ड्रिल डाउनलोड करें। ड्राइव और रिकवरी प्रकार का चयन करें। उपलब्ध ड्राइव की सूची में उस ड्राइव का पता लगाएँ जिससे आप हटाए गए डेटा को पुनर्स्थापित करना चाहते हैं। अपनी हटाई गई फ़ाइलें पुनर्प्राप्त करें। हटाई गई फ़ाइलें पुनर्प्राप्त करके जारी रखें

आईफोन और आईपैड: मेल में पीडीएफ अटैचमेंट खोलें, फिर साइन करने के लिए "मार्कअप एंड रिप्लाई" पर क्लिक करें। आईफोन और एंड्रॉइड: एडोब फिल एंड साइन डाउनलोड करें, पीडीएफ खोलें, और सिग्नेचर बटन पर टैप करें। क्रोम: हैलोसाइन एक्सटेंशन इंस्टॉल करें, अपना पीडीएफ अपलोड करें, और सिग्नेचर बटन पर क्लिक करें