विषयसूची:

वीडियो: डेटा के बड़े सेटों में रुझानों का पता लगाने के लिए किस प्रकार की प्रक्रियाओं का उपयोग किया जाता है?

2024 लेखक: Lynn Donovan | [email protected]. अंतिम बार संशोधित: 2023-12-15 23:47

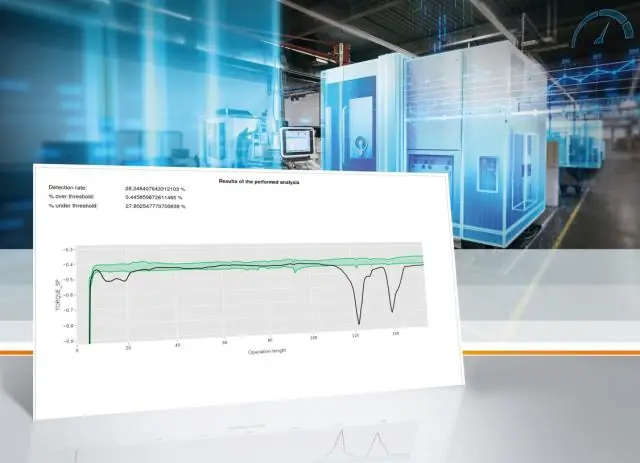

स्रोत आंकड़े एक के माध्यम से जाना चाहिए प्रक्रिया बुलाया आंकड़े मंचन और निकाला जाना, पुन: स्वरूपित, और फिर एक में संग्रहीत आंकड़े गोदाम। क्या डेटा के बड़े सेट में प्रवृत्तियों को खोजने के लिए प्रक्रियाओं का उपयोग किया जाता है ? आंकड़े खनन है उपयोग किया गया विश्लेषण करना बड़ा की मात्रा आंकड़े की मदद प्रवृत्तियों की पहचान करें.

इसके अलावा, विभिन्न प्रकार के डेटाबेस क्या हैं और कौन सा सबसे आम है?

रिलेशनल डेटाबेस क्या हैं सबसे आम डेटाबेस सिस्टम उनमे शामिल है डेटाबेस जैसे SQL सर्वर, Oracle डेटाबेस , साइबेस, इनफॉर्मिक्स, और MySQL। संबंधपरक डेटाबेस प्रबंधन प्रणाली (RDMS) डेस्कटॉप पर डेटा के प्रबंधन के लिए बेहतर प्रदर्शन प्रदान करती है डेटाबेस कार्यक्रम।

इसी तरह, डेटा वेयरहाउस और डेटा मार्ट क्विज़लेट के बीच प्राथमिक अंतर क्या हैं? आंकड़े गोदामों का अधिक संगठन-व्यापी फोकस है, डेटा मार्ट्स कार्यात्मक फोकस है। मामले में का बड़े आंकड़े , विभिन्न रूपों में क्या शामिल है का संरचित और असंरचित आंकड़े ?

बस इतना ही, किस प्रकार के डेटा का खनन किया जा सकता है?

आइए चर्चा करें कि किस प्रकार के डेटा का खनन किया जा सकता है:

- फ्लैट फ़ाइलें।

- संबंधपरक डेटाबेस।

- डेटा वेयरहाउस।

- लेन-देन संबंधी डेटाबेस।

- मल्टीमीडिया डेटाबेस।

- स्थानिक डेटाबेस।

- समय श्रृंखला डेटाबेस।

- वर्ल्ड वाइड वेब (डब्ल्यूडब्ल्यूडब्ल्यू)

रिकॉर्ड और फील्ड क्विजलेट में क्या अंतर है?

प्रत्येक तालिका में का एक सेट होता है खेत , जो संग्रहीत डेटा की प्रकृति को परिभाषित करता है में टेबल। ए अभिलेख के एक सेट का एक उदाहरण है में फ़ील्ड टेबल। सभी टेबल एक या अधिक से संबंधित हैं खेतों में सामान्य।

सिफारिश की:

स्वास्थ्य देखभाल में बड़े डेटा का उपयोग कैसे किया जाता है?

स्वास्थ्य सेवा में, बिग डेटा नई प्रगति पर शोध करने, लागत कम करने और यहां तक कि इलाज करने या बीमारियों की शुरुआत को रोकने के लिए किसी आबादी या व्यक्ति के विशिष्ट आंकड़ों का उपयोग करता है। प्रदाता केवल अपनी पृष्ठभूमि और अनुभव के बजाय अधिक बड़े डेटा अनुसंधान के आधार पर निर्णय ले रहे हैं

किस प्रकार के एल्गोरिदम को प्रेषक और रिसीवर को एक गुप्त कुंजी का आदान-प्रदान करने की आवश्यकता होती है जिसका उपयोग संदेशों की गोपनीयता सुनिश्चित करने के लिए किया जाता है?

किस प्रकार के एल्गोरिदम को प्रेषक और रिसीवर को एक गुप्त कुंजी का आदान-प्रदान करने की आवश्यकता होती है जिसका उपयोग संदेशों की गोपनीयता सुनिश्चित करने के लिए किया जाता है? व्याख्या: सममित एल्गोरिदम डेटा को एन्क्रिप्ट और डिक्रिप्ट करने के लिए एक ही कुंजी, एक गुप्त कुंजी का उपयोग करते हैं। संचार होने से पहले इस कुंजी को पहले से साझा किया जाना चाहिए

डेटा सेंटर में किस प्रकार के पावर प्लग का उपयोग किया जाता है?

डेटा केंद्रों में सबसे आम प्लग प्रकार C-13 और C-19 कनेक्टर हैं (चित्र 1 देखें) जैसा कि IEC 60320 द्वारा परिभाषित किया गया है। C-13 कनेक्टर आमतौर पर सर्वर और छोटे स्विच पर पाए जाते हैं, जबकि ब्लेड और बड़े नेटवर्किंग उपकरण C का उपयोग करते हैं। -19 प्लग इसकी उच्च वर्तमान वहन क्षमता के कारण

प्रक्रियाओं में परिवर्तनशीलता को पहचानने और कम करने के लिए कौन सी सिक्स सिग्मा पद्धति का उपयोग किया जाता है?

DMAIC कार्यप्रणाली सिक्स सिग्मा मानक है कि कैसे एक प्रक्रिया में भिन्नता की पहचान की जाए, मूल कारण का विश्लेषण किया जाए, किसी दिए गए बदलाव को हटाने के लिए सबसे लाभप्रद तरीके को प्राथमिकता दी जाए, और सुधार का परीक्षण किया जाए।

आप अपने सिस्टम और नेटवर्क पर कमजोरियों या खतरनाक गलत कॉन्फ़िगरेशन का पता लगाने के लिए किस टूल का उपयोग कर सकते हैं?

एक भेद्यता स्कैनर एक उपकरण है जो एक नेटवर्क और सिस्टम को स्कैन करेगा जो सुरक्षा जोखिम का प्रतिनिधित्व करने वाली कमजोरियों या गलत कॉन्फ़िगरेशन की तलाश में है