विषयसूची:

वीडियो: आप अपने सिस्टम और नेटवर्क पर कमजोरियों या खतरनाक गलत कॉन्फ़िगरेशन का पता लगाने के लिए किस टूल का उपयोग कर सकते हैं?

2024 लेखक: Lynn Donovan | [email protected]. अंतिम बार संशोधित: 2023-12-15 23:47

ए भेद्यता चित्रान्वीक्षक है ए साधन वह मर्जी स्कैन ए नेटवर्क तथा प्रणाली ढूंढ रहा हूँ कमजोरियों या मिस-कॉन्फ़िगरेशन जो एक सुरक्षा जोखिम का प्रतिनिधित्व करते हैं।

इसके अलावा, आपने अपने नेटवर्क पर किस भेद्यता उपकरण का उपयोग किया है?

सबसे अच्छा नेटवर्क भेद्यता स्कैनर

- SolarWinds नेटवर्क कॉन्फ़िगरेशन प्रबंधक (निःशुल्क परीक्षण)

- मैनेज इंजन भेद्यता प्रबंधक प्लस (निःशुल्क परीक्षण)

- पीआरटीजी (फ्री ट्रायल) के साथ पेसलर नेटवर्क भेद्यता निगरानी

- ओपन वीएएस।

- माइक्रोसॉफ्ट बेसलाइन सुरक्षा विश्लेषक।

- रेटिना नेटवर्क स्कैनर सामुदायिक संस्करण।

इसके बाद, सवाल यह है कि कमजोरियां क्या हैं आप उनकी पहचान कैसे करते हैं? कमजोरियों विशिष्ट रास्ते हैं जिनका उपयोग खतरे के एजेंट कर सकते हैं प्रति एक सूचना संपत्ति पर हमला। वे जा सकते हैं पहचान की विभिन्न पृष्ठभूमि वाले व्यक्तियों की एक टीम होने से सभी संभावित खतरों और जानकारी को पुनः प्राप्त करने के तरीकों के बारे में विचार-मंथन किया जा सकता है।

इस तरह, आप आईटी अवसंरचना में खतरों और कमजोरियों की पहचान कैसे करते हैं?

प्रमुख क्रियाएं

- आम हमलों को समझें। आपके नेटवर्क पर और उसके भीतर हमले कई अलग-अलग प्रकारों में आते हैं।

- अपनी कमजोरियों को सूचीबद्ध करें। संभावित कमजोरियों की पूरी सूची स्थापित करें।

- भेद्यता स्कैनिंग टूल का उपयोग करें। आपके नेटवर्क की मौजूदा सुरक्षा स्थिति की जांच करने के लिए कई उपकरण मौजूद हैं।

- जोखिमों का आकलन करें।

सुरक्षा जोखिम मूल्यांकन करने में पहला कदम क्या है?

NS पहला कदम में जोखिम आकलन प्रक्रिया प्रत्येक पहचान की गई संपत्ति के लिए एक मूल्य / भार निर्दिष्ट करना है ताकि हम उन्हें उस मूल्य के संबंध में वर्गीकृत कर सकें जो प्रत्येक संपत्ति संगठन में जोड़ती है।

- हमें किन संपत्तियों की रक्षा करने की आवश्यकता है?

- इन संपत्तियों को कैसे खतरा है?

- इन खतरों का मुकाबला करने के लिए हम क्या कर सकते हैं?

सिफारिश की:

नए मैलवेयर को परिभाषित करने या उसका पता लगाने के लिए एंटी मालवेयर सॉफ़्टवेयर क्या उपयोग करता है?

एंटी मालवेयर एक सॉफ्टवेयर है जो कंप्यूटर को स्पाईवेयर, एडवेयर और वर्म्स जैसे मैलवेयर से बचाता है। यह सभी प्रकार के दुर्भावनापूर्ण सॉफ़्टवेयर के लिए सिस्टम को स्कैन करता है जो कंप्यूटर तक पहुंचने का प्रबंधन करते हैं। कंप्यूटर और व्यक्तिगत जानकारी को सुरक्षित रखने के लिए एक एंटी मालवेयर प्रोग्राम सबसे अच्छे टूल में से एक है

डेटा के बड़े सेटों में रुझानों का पता लगाने के लिए किस प्रकार की प्रक्रियाओं का उपयोग किया जाता है?

स्रोत डेटा को डेटा स्टेजिंग नामक एक प्रक्रिया से गुजरना चाहिए और उसे निकाला जाना चाहिए, फिर से स्वरूपित किया जाना चाहिए, और फिर डेटा वेयरहाउस में संग्रहीत किया जाना चाहिए। डेटा के बड़े सेट में प्रवृत्तियों का पता लगाने के लिए किस प्रकार की प्रक्रियाओं का उपयोग किया जाता है? डेटा माइनिंग का उपयोग रुझानों की पहचान करने में मदद करने के लिए बड़ी मात्रा में डेटा का विश्लेषण करने के लिए किया जाता है

सभी समर्थित उपकरणों के लिए आइकन और स्प्लैश स्क्रीन बनाने के लिए किस टूल का उपयोग किया जा सकता है?

Ionic के बारे में सबसे अच्छी चीजों में से एक संसाधन उपकरण है जो वे सभी स्प्लैश स्क्रीन और आइकन को स्वचालित रूप से उत्पन्न करने के लिए प्रदान करते हैं जिनकी आपको आवश्यकता होती है। यहां तक कि अगर आप आयोनिक का उपयोग नहीं कर रहे हैं, तो यह केवल इस उपकरण का उपयोग करने के लिए स्थापित करने और फिर स्प्लैश स्क्रीन और आइकन को अपने वास्तविक प्रोजेक्ट में स्थानांतरित करने के लायक होगा।

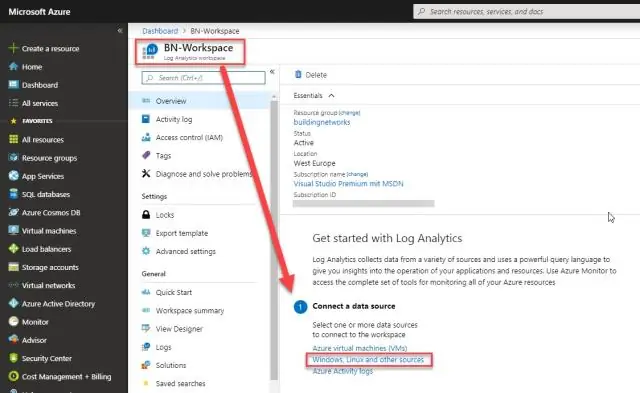

Azure CLI का उपयोग हम किस ऑपरेटिंग सिस्टम में कर सकते हैं?

Azure कमांड लाइन इंटरफ़ेस (CLI) Azure संसाधनों को बनाने और प्रबंधित करने के लिए एक कमांड लाइन और स्क्रिप्टिंग वातावरण प्रदान करता है। Azure CLI macOS, Linux और Windows ऑपरेटिंग सिस्टम के लिए उपलब्ध है

होस्ट आधारित और नेटवर्क आधारित घुसपैठ का पता लगाने में क्या अंतर है?

इस प्रकार के आईडीएस के कुछ फायदे हैं: वे यह सत्यापित करने में सक्षम हैं कि कोई हमला सफल हुआ या नहीं, जबकि नेटवर्क आधारित आईडीएस केवल हमले की चेतावनी देता है। एक होस्ट आधारित सिस्टम डिक्रिप्टेड ट्रैफ़िक का विश्लेषण करके अटैक सिग्नेचर ढूंढ सकता है-इस प्रकार उन्हें एन्क्रिप्टेड ट्रैफ़िक की निगरानी करने की क्षमता देता है