रेगुलर एक्सप्रेशन एक ऐसी वस्तु है जो वर्णों के पैटर्न का वर्णन करती है। पाठ पर पैटर्न-मिलान और 'खोज-और-प्रतिस्थापन' कार्य करने के लिए नियमित अभिव्यक्तियों का उपयोग किया जाता है

सबसे लोकप्रिय हैक 'लॉन्ग पोलिंग' था - लॉन्ग पोलिंग में मूल रूप से सर्वर के लिए एक HTTP अनुरोध करना और फिर सर्वर को बाद में जवाब देने की अनुमति देने के लिए कनेक्शन को खुला रखना शामिल है (जैसा कि सर्वर द्वारा निर्धारित किया गया है)। सर्वर से हर सेकंड एक बहुत ही छोटा संदेश पुश करना (स्रोत)

एक छिपाई-अनुपालन उपभोक्ता नियंत्रण उपकरण क्या है? आपका माउस और कीबोर्ड इसके उदाहरण हैं जिन्हें ह्यूमन इंटरफेस डिवाइस कहा जाता है। कोई भी उपकरण जो एचआईडी-संगत है, एक सार्वभौमिक, मानक ड्राइवर का उपयोग करता है और आपको कोई कस्टम ड्राइवर सॉफ़्टवेयर स्थापित करने की आवश्यकता नहीं होगी। एक महिला का माउस और कीबोर्ड पर हाथ होता है

उत्पाद की विशेषताएँ। आपका किंडल एचडी विकसित हो गया है। लाइव टीवी के साथ आप लाइव टीवी देख सकते हैं और इंटरनेट से स्ट्रीम किए गए अपने जलाने पर चैनल ब्राउज़ कर सकते हैं। अब आपका किंडल आपके घर का अब तक का सबसे बढ़िया टीवी है

OAuth गाइड। एक बार उपयोगकर्ता द्वारा पूरा करने के बाद, OAuth प्रक्रिया आपके ऐप पर एक एक्सेस टोकन लौटाती है। एक्सेस टोकन ड्रॉपबॉक्स द्वारा उत्पन्न एक स्ट्रिंग है जिसे आपको अपने ऐप और अंतिम उपयोगकर्ता दोनों को विशिष्ट रूप से पहचानने के लिए प्रत्येक बाद के एपीआई अनुरोध के साथ भेजने की आवश्यकता होगी।

अपने स्काइप चैट और फ़ाइल इतिहास का बैकअप डाउनलोड करने के लिए, इन चरणों का उपयोग करें: वेब पर स्काइप खोलें। 'बातचीत' और 'फ़ाइलें' सहित उस सामग्री की जाँच करें जिसे आप निर्यात करना चाहते हैं। सबमिट रिक्वेस्ट बटन पर क्लिक करें। जारी रखें बटन पर क्लिक करें। डाउनलोड बटन पर क्लिक करें

भाग 1 Windows से AdChoices सॉफ़्टवेयर निकालना समझें कि AdChoices आपके कंप्यूटर को कैसे प्रभावित करता है। ओपन स्टार्ट। कंट्रोल पैनल में टाइप करें। कंट्रोल पैनल पर क्लिक करें। प्रोग्राम और फीचर्स पर क्लिक करें। इंस्टॉल ऑन टैब पर क्लिक करें। AdChoices प्रोग्राम ढूंढें और इसकी स्थापना तिथि देखें। उसी तिथि को स्थापित अन्य कार्यक्रमों की समीक्षा करें

कंप्यूटर और इंटरनेट की शक्ति को बढ़ाने और बढ़ाने के लिए प्रोग्रामिंग हमारे दैनिक जीवन में महत्वपूर्ण है। एक मशीन में इनपुट और आउटपुट प्रक्रियाओं को तेज करने के लिए प्रोग्रामिंग महत्वपूर्ण है। डेटा और सूचना के प्रसंस्करण को स्वचालित, एकत्रित, प्रबंधित, गणना, विश्लेषण करने के लिए प्रोग्रामिंग महत्वपूर्ण है

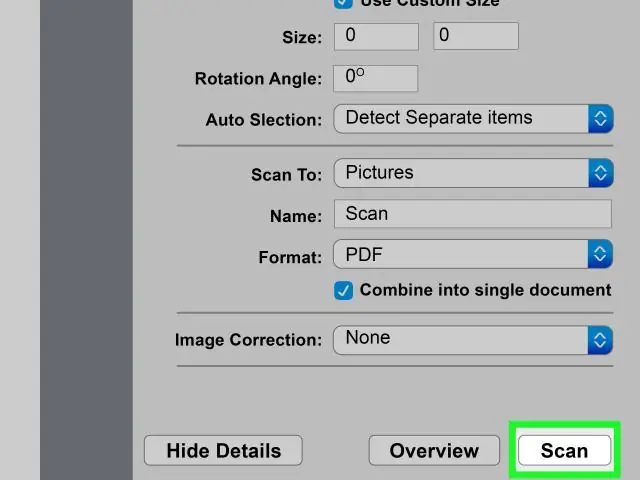

कागज़ के दस्तावेज़ों को खोजने योग्य पीडीएफ़ में बदलें दाएँ हाथ के फलक में, एन्हांस स्कैन टूल का चयन करें। एन्हांस उप मेनू लाने के लिए एन्हांस > कैमरा इमेज का चयन करें। सामग्री ड्रॉप डाउन से सही विकल्प का चयन करें। ऑटो डिटेक्ट डिफ़ॉल्ट है और अधिकांश स्कैन किए गए दस्तावेज़ों पर काम करता है

डिफ़ॉल्ट पथ- इस विकल्प के साथ आप फ़ाइल डाउनलोड फ़ोल्डर/स्थान बदल सकते हैं, डिफ़ॉल्ट पथ विकल्प पर क्लिक करने के लिए क्लिक करें। डिफ़ॉल्ट रूप से सभी फाइलें एसडी कार्ड >> यूसीडाउनलोड फ़ोल्डर में डाउनलोड की जाती हैं। यहां आप एक अलग फ़ोल्डर का चयन कर सकते हैं। एक नया फ़ोल्डर/स्थान चुनें, और नया फ़ोल्डर/स्थान सहेजने के लिए ओके बटन पर टैप करें

डिप्लॉयमेंट इमेज सर्विसिंग एंड मैनेजमेंट (DISM.exe) एक कमांड-लाइन टूल है जिसका उपयोग विंडोज इमेज को सर्विस करने के लिए या विंडोज प्रीइंस्टॉलेशन एनवायरनमेंट (विंडोज पीई) इमेज तैयार करने के लिए किया जा सकता है।

रिएक्ट (वेब फ्रेमवर्क) रिएक्ट (जिसे रिएक्ट.जेएस या रिएक्टजेएस भी कहा जाता है) यूजर इंटरफेस बनाने के लिए एक जावास्क्रिप्ट लाइब्रेरी है। यह फेसबुक और व्यक्तिगत डेवलपर्स और कंपनियों के एक समुदाय द्वारा बनाए रखा जाता है। रिएक्ट का उपयोग सिंगल-पेज या मोबाइल एप्लिकेशन के विकास में आधार के रूप में किया जा सकता है

आवश्यकता मूल्यांकन के बाद, तर्क मॉडल एक दृश्य आरेख होता है जो दर्शाता है कि समुदाय की पहचान की गई आवश्यकताओं को पूरा करने के लिए आपका कार्यक्रम कैसे काम करेगा। सरल शब्दों में, तर्क मॉडल एक संगठन की परियोजनाओं, कार्यक्रमों, संचालन, गतिविधियों और लक्ष्यों को संप्रेषित करते हैं। तर्क मॉडल छोटे होते हैं, अक्सर केवल एक पृष्ठ

RNC रेडियो संसाधन प्रबंधन और कुछ गतिशीलता प्रबंधन कार्य करता है, हालांकि सभी नहीं। यह वह बिंदु भी है जिस पर डेटा एन्क्रिप्शन / डिक्रिप्शन उपयोगकर्ता डेटा को छिपने से बचाने के लिए किया जाता है। NodeB: नोड B शब्द का उपयोग UMTS के भीतर बेस स्टेशन ट्रांसीवर को निरूपित करने के लिए किया जाता है

विकिपीडिया, मुक्त विश्वकोश से। लीगेसी आधुनिकीकरण, जिसे सॉफ्टवेयर आधुनिकीकरण या प्लेटफॉर्म आधुनिकीकरण के रूप में भी जाना जाता है, एक आधुनिक कंप्यूटर प्रोग्रामिंग भाषा, सॉफ्टवेयर लाइब्रेरी, प्रोटोकॉल या हार्डवेयर प्लेटफॉर्म के लिए एक विरासत प्रणाली के रूपांतरण, पुनर्लेखन या पोर्टिंग को संदर्भित करता है।

स्थिति टॉगल करें किसी बटन की सक्रिय स्थिति को चालू करने के लिए डेटा-टॉगल = 'बटन' जोड़ें। यदि आप किसी बटन को प्री-टॉगल कर रहे हैं, तो आपको मैन्युअल रूप से जोड़ना होगा। सक्रिय वर्ग और एरिया-दबाया = 'सच' करने के लिए

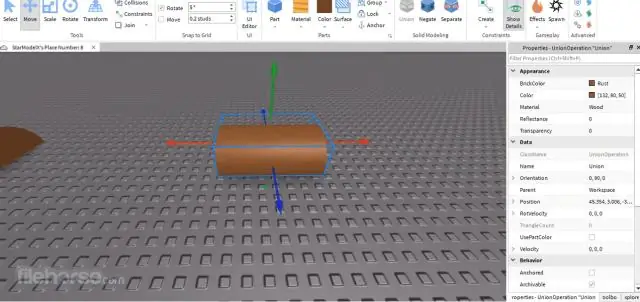

Azure स्टोरेज तीन प्रकार के ब्लॉब्स का समर्थन करता है: ब्लॉक ब्लॉब्स टेक्स्ट और बाइनरी डेटा को लगभग 4.7 टीबी तक स्टोर करता है। ब्लॉक ब्लॉब्स डेटा के ब्लॉक से बने होते हैं जिन्हें व्यक्तिगत रूप से प्रबंधित किया जा सकता है। एपेंड ब्लॉब्स ब्लॉक ब्लॉब्स जैसे ब्लॉक से बने होते हैं, लेकिन एपेंड ऑपरेशंस के लिए अनुकूलित होते हैं

एमएसवीसीपी110. dll MicrosoftVisual C++ का एक भाग है और अक्सर Visual C++ के साथ विकसित प्रोग्राम चलाने के लिए इसकी आवश्यकता होती है। dll आपके कंप्यूटर से गायब है। इस समस्या को ठीक करने के लिए प्रोग्राम को पुनः स्थापित करने का प्रयास करें।

विश्वसनीय सलाहकार AWS प्रबंधन कंसोल में उपलब्ध है। सभी एडब्ल्यूएस उपयोगकर्ताओं के पास सात जांचों के लिए डेटा तक पहुंच है। व्यवसाय या एंटरप्राइज़-स्तरीय समर्थन वाले उपयोगकर्ता सभी चेक एक्सेस कर सकते हैं। आप सीधे https://console.aws.amazon.com/trustedadvisor पर विश्वसनीय सलाहकार कंसोल तक पहुंच सकते हैं

Apple मेनू से सिस्टम वरीयताएँ चुनें। सुरक्षा या सुरक्षा और गोपनीयता पर क्लिक करें। फ़ायरवॉलटैब पर क्लिक करें। निचले-बाएँ कोने में लॉक पर क्लिक करके फलक को अनलॉक करें और व्यवस्थापक उपयोगकर्ता नाम और पासवर्ड दर्ज करें

पीपीटी को कुंजी में कैसे बदलें? पीपीटी-फाइल अपलोड करें। «से कुंजी» चुनें कुंजी या कोई अन्य प्रारूप चुनें, जिसे आप कनवर्ट करना चाहते हैं (अधिक 200 समर्थित प्रारूप) अपनी कुंजी फ़ाइल डाउनलोड करें। तब तक प्रतीक्षा करें जब तक आपकी फ़ाइल परिवर्तित न हो जाए और डाउनलोड कुंजी -फाइल पर क्लिक करें

विंडोज हाल ही के पुनर्स्थापना बिंदुओं को छोड़कर सभी को जल्दी से हटाने का विकल्प प्रदान करता है। हालाँकि, यह विकल्प बहुत गहरा है और आप इसे तब तक नहीं पा सकते जब तक आप यह नहीं जानते कि कहाँ देखना है। सभी पुराने पुनर्स्थापना बिंदुओं को हटाने के लिए, प्रारंभ मेनू में "डिस्क क्लीनअप" खोजें और खोलें

समय के साथ, ये त्वरित कनेक्ट सुंदर 'अटक' हो सकते हैं उन्हें बंद करने के लिए: - लॉकिंग सरौता की गुणवत्ता जोड़ी -फ्लैट-ब्लेड स्क्रूड्राइवर 1-फिटिंग के बगल में फ्लैट-ब्लेड 2-लाइटली ट्यूब पर लॉकिंग प्लेयर्स को निचोड़ें, बस पर्याप्त बल जगह पर रहें लेकिन ट्यूब को मोड़ने के लिए पर्याप्त नहीं है

सेक्सिस्ट भाषा के कुछ उदाहरण क्या हैं और उन उदाहरणों का क्या प्रभाव है? ए: सेक्सिस्ट भाषा के कुछ उदाहरणों के नाम होंगे, "अभिनेत्री", "व्यवसायी", "मछुआरे", "वेट्रेस"। उन्हें बहुत आक्रामक और भेदभावपूर्ण के रूप में प्राप्त किया जा सकता है

रिपॉजिटरी का क्लोनिंग GitHub पर, रिपॉजिटरी के मुख्य पृष्ठ पर नेविगेट करें। रिपॉजिटरी नाम के तहत, क्लोन या डाउनलोड पर क्लिक करें। HTTPS का उपयोग करके रिपॉजिटरी को क्लोन करने के लिए, 'HTTPS के साथ क्लोन' के तहत, क्लिक करें। टर्मिनल खोलें। वर्तमान कार्यशील निर्देशिका को उस स्थान पर बदलें जहाँ आप क्लोन निर्देशिका बनाना चाहते हैं

सामान्य तौर पर, हालांकि मैं अंगूठे के इन नियमों के साथ जाऊंगा: 50ms से कम पिंग वास्तव में अच्छा है, 100ms से कम औसत से अच्छा है, 150ms वह जगह है जहां आपको गेम में समस्या होने लगती है, और 150 ms से ऊपर पिंग आपको अंतराल का अनुभव हो सकता है और ऐसा खेलों में

ऑपरेटिंग सिस्टम: विंडोज़; मैक ओएस; क्रोम

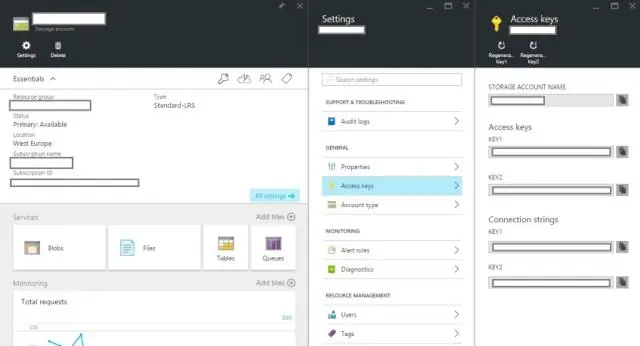

प्रक्रिया Azure पोर्टल का उपयोग करके VHD फ़ाइल अपलोड करें। Azure पोर्टल में, संग्रहण खाते चुनें। उस संग्रहण खाते का चयन करें जहां सुरक्षा पहुंच प्रबंधक VHD फ़ाइल अपलोड की जाएगी। Azure पोर्टल का उपयोग करके एक छवि बनाएं। Azure पोर्टल में, छवियाँ चुनें। नई छवि बनाने के लिए जोड़ें पर क्लिक करें

वैकल्पिक बाइंडिंग उस चीज़ को संग्रहीत करता है जिसे आप एक चर में बाँध रहे हैं। इस मामले में, यह नेविगेशन नियंत्रक है। दूसरी ओर, वैकल्पिक श्रृखंला बाईं ओर के मान को एक चर में नहीं डालती है

VisualStudio.microsoft.com/downloads पर जाएं और डाउनलोड करने के लिए एक संस्करण चुनें। जब इंस्टाल करने के लिए वर्कलोड चुनने के लिए कहा जाए, तो विंडो बंद कर दें (कुछ भी इंस्टॉल न करें)। फिर विजुअल स्टूडियो इंस्टालर विंडो बंद करें (कुछ भी इंस्टॉल न करें)

बोल्डबीस्ट द्वारा कॉल रिकॉर्डर कॉल रिकॉर्डर एक मुफ्त ऐप है जिसका उपयोग आप अपने कॉल रिकॉर्ड करने के लिए कई एंड्रॉइड फोन पर कर सकते हैं। मुफ्त संस्करण आपको रिकॉर्डिंग प्रबंधित करने, दूसरों के साथ रिकॉर्डिंग साझा करने की अनुमति देता है, और इसका उपयोग करना आसान है (डेवलपर की वेबसाइट के अनुसार)

हुक स्थापित करने के लिए, आप या तो इसके लिए एक सिमलिंक बना सकते हैं। git/hooks, या आप बस इसे कॉपी और पेस्ट कर सकते हैं। जब भी हुक अपडेट किया जाता है तो गिट/हुक निर्देशिका। एक विकल्प के रूप में, Git एक टेम्प्लेट निर्देशिका तंत्र भी प्रदान करता है जो हुक को स्वचालित रूप से स्थापित करना आसान बनाता है

एक SQL जॉइन क्लॉज - रिलेशनल अलजेब्रा में अजॉइन ऑपरेशन के अनुरूप - रिलेशनल डेटाबेस में एक या एक से अधिक टेबल के कॉलम को जोड़ता है। यह एक सेट बनाता है जिसे तालिका के रूप में सहेजा जा सकता है या इसका उपयोग किया जा सकता है। एक जॉइन प्रत्येक के लिए सामान्य मानों का उपयोग करके एक (सेल्फ-जॉइन) या अधिक तालिकाओं से स्तंभों को संयोजित करने का एक साधन है

इसमें लिखा गया है: जावा

सूचना साक्षरता आज के शिक्षार्थियों के लिए महत्वपूर्ण है, यह समस्या समाधान दृष्टिकोण और सोच कौशल को बढ़ावा देती है - प्रश्न पूछना और उत्तर मांगना, जानकारी ढूंढना, राय बनाना, स्रोतों का मूल्यांकन करना और निर्णय लेना सफल शिक्षार्थियों को बढ़ावा देना, प्रभावी योगदानकर्ता, आत्मविश्वास से भरे व्यक्ति और

10-अक्षर के शब्द जो वायुमण्डल से शुरू होते हैं। वायुमापी वायुविज्ञानी गतिरोध। वायुमापी वायुमंडलीय

आप ऑर्डर पर जाकर Etsy से एक रिटर्न लेबल बना सकते हैं, एक नया लेबल खरीदने के लिए 'प्रिंट शिपिंग लेबल' पर क्लिक करें, अपने लिए शिपिंग पता बदलें, और मूल ज़िप कोड को अपने ग्राहक के ज़िप कोड में बदलें (आपको इसे बदलना होगा) बाद में वापस)

अपनी Azure कंटेनर रजिस्ट्री से छवियों को निकालने के लिए, आप Azure CLI कमांड az acr रिपोजिटरी डिलीट का उपयोग कर सकते हैं। उदाहरण के लिए, निम्न आदेश नमूने/nginx द्वारा संदर्भित मेनिफेस्ट को हटा देता है: नवीनतम टैग, कोई अद्वितीय परत डेटा, और अन्य सभी टैग जो मैनिफ़ेस्ट को संदर्भित करते हैं

एंडपॉइंट डिटेक्शन एंड रिस्पांस (ईडीआर) एक शक्तिशाली इवेंट एनालिसिस टूल है जो विंडोज एंडपॉइंट्स पर दुर्भावनापूर्ण घटनाओं की रीयल-टाइम मॉनिटरिंग और डिटेक्शन प्रदान करता है। ईडीआर टूल आपको विस्तृत समयरेखा में खतरों की कल्पना करने की अनुमति देता है, जबकि तत्काल अलर्ट आपको सूचित करता है कि क्या कोई हमला होता है

एक परिचालन परिभाषा यह है कि हम (शोधकर्ता) अपने चरों को मापने का निर्णय कैसे लेते हैं। हमारे अध्ययन में (चर = कुछ भी जिसे मापा जा सकता है)। ? आमतौर पर DV को मापने के सैकड़ों तरीके होते हैं (जैसे व्यवहार)